5 video | 5 week

Summary

TLDRВ этом видео подробно рассматривается протокол UDP, его особенности в сравнении с TCP, такие как отсутствие установления соединений и контрольных битов. Обсуждаются сложности сканирования портов UDP, почему оно менее надёжно и часто медленнее, чем сканирование TCP, а также инструменты, такие как Nmap, и их возможности для повышения эффективности. Особое внимание уделено различным сценариям, скорости сканирования и форматам вывода данных. Также рассматриваются привилегированные и непривилегированные режимы использования Nmap и их влияние на процесс сканирования.

Takeaways

- 📡 Протокол UDP не устанавливает соединение и не имеет состояний соединений, как TCP.

- ⚡ Сканирование UDP менее надёжно и часто медленнее, чем сканирование TCP.

- 🔍 В случае успешного ответа UDP пакета от целевой системы можно считать, что порт открыт.

- 🚫 В случае отсутствия ответа от целевой системы порт может быть закрыт или заблокирован файрволом.

- 🎯 В nmap можно использовать файл nmap-payloads для отправки специфических пакетов данных с целью получения ответа от UDP портов.

- ⚙️ В nmap есть несколько режимов сканирования скорости (T0-T5), наиболее распространённые - T3 и T4.

- 📂 Возможность вывода результатов сканирования в различные форматы, такие как XML, нормальный текстовый формат и универсальный формат.

- ⚡ Опция PN в nmap позволяет пропустить фазу проверки живучести хоста и сразу начать сканирование портов.

- 🛡️ Nmap при запуске с привилегиями root может отправлять специализированные пакеты и производить более точное зондирование.

- 📈 Nmap использует различные техники для определения активности IP-адресов, такие как ICMP Echo request и TCP SYN пакеты.

Q & A

Что отличает протокол UDP от TCP?

-UDP является протоколом без установления соединений, в отличие от TCP, который устанавливает соединение с использованием номеров последовательностей и контрольных битов.

Почему сканирование портов через UDP менее надёжно, чем через TCP?

-Сканирование UDP менее надёжно, так как отсутствуют управляющие биты, такие как в TCP, что затрудняет определение состояния порта. Часто при отправке UDP-пакетов ответ не поступает, что может означать как закрытие порта, так и фильтрацию пакетов брандмауэром.

Какие три возможные ситуации могут возникнуть при отправке UDP-пакетов во время сканирования?

-1. Получение ответа UDP, что указывает на активный порт. 2. Получение ICMP сообщения 'Port Unreachable', что указывает на закрытый порт. 3. Отсутствие ответа, что может означать блокировку пакетов брандмауэром или отсутствие данных в пакете.

Какие инструменты могут помочь повысить надёжность сканирования UDP-портов?

-Использование файла nmap-pays для отправки специфичных данных может повысить вероятность получения ответа от сервиса, что делает сканирование UDP более надёжным.

Что делает инструмент nmap популярным среди специалистов по кибербезопасности?

-Nmap является гибким и высококачественным инструментом для сканирования портов. Он широко используется профессиональными тестировщиками и этичными хакерами благодаря его многочисленным функциям и возможностям настройки.

Какие существуют режимы скорости сканирования в nmap?

-В nmap можно выбрать скорость сканирования, используя опцию T (от 0 до 5). Например, режим 'Paranoid' (T0) — для медленного сканирования, а 'Aggressive' (T4) — для быстрого, но потенциально рискованного сканирования.

Как можно ускорить процесс сканирования в nmap, если известно, что хост активен?

-Если известно, что хост активен, можно пропустить фазу проверки доступности хоста, используя опцию PN, чтобы сразу приступить к сканированию портов.

Какие форматы вывода поддерживаются в nmap?

-Nmap поддерживает различные форматы вывода, такие как обычный текстовый формат, XML для импорта в другие инструменты, а также универсальный формат, который сохраняет вывод сразу в нескольких форматах.

В чём разница между запуском nmap с правами администратора и без?

-С правами администратора nmap может создавать специализированные пакеты для более сложного сканирования и использовать ICMP-запросы. Без прав администратора возможности nmap ограничены использованием стандартных TCP-пакетов.

Какие пакеты отправляет nmap при запуске с привилегиями администратора?

-Nmap отправляет ICMP ECHO-запросы, TCP SYN-пакеты на порты 80 и 443, а также ARP-запросы для проверки адресов в той же подсети.

Outlines

此内容仅限付费用户访问。 请升级后访问。

立即升级Mindmap

此内容仅限付费用户访问。 请升级后访问。

立即升级Keywords

此内容仅限付费用户访问。 请升级后访问。

立即升级Highlights

此内容仅限付费用户访问。 请升级后访问。

立即升级Transcripts

此内容仅限付费用户访问。 请升级后访问。

立即升级浏览更多相关视频

Китайский S-класс. Роскошный люксовый седан Hongqi H9 #автомобиль #авто #машина #тестдрайв

Earthing Systems Explained: TT, TN-S, TN-C, TN-C-S & IT (Complete Guide)

What is DevOps | Introduction to DevOps | Intellipaat

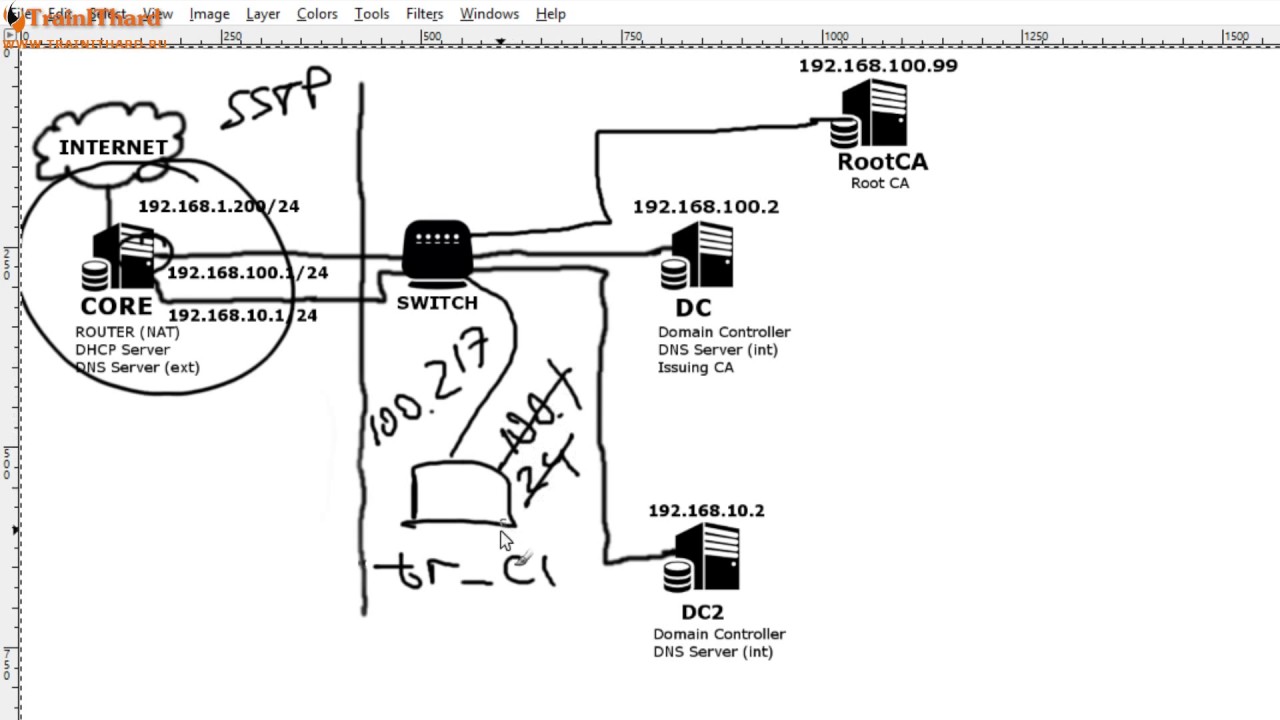

[Windows Server 2012 basics] Микроурок 11.5 - Настройка SSTP VPN

SMART SFP - Mini Linux System on a Stick (literally)

ЛУЧШИЙ БРОКЕР: Halyk Invest, Freedom Finance, N1 Broker, Jusan Invest, Interactive Brokers

5.0 / 5 (0 votes)