Sécurité 1 : Introduction à la Cryptographie

Summary

TLDRBienvenue dans cette nouvelle série de vidéos sur la cybersécurité ! Nous explorons la notion de sécurisation d'un système, en distinguant les propriétés de sécurité et de liveness. Nous abordons le cryptage, qui dépasse le simple chiffrement pour inclure la confidentialité, l'authenticité et l'intégrité des communications. Le script présente des techniques historiques comme le chiffre de César et le chiffre de Vigenère, soulignant la progression vers des clés de chiffrement plus complexes et la transition vers les cryptosystèmes asymétriques pour résoudre le problème de l'échange de clés.

Takeaways

- 🔒 La sécurité d'un système signifie de garantir que toutes les propriétés de sécurité sont respectées.

- 🔐 Les propriétés de sécurité comprennent les propriétés de liveness (fonctionnalités) et de safety (ce qui ne devrait pas être possible).

- 🧠 La difficulté de la cybersécurité vient de la complexité de lister toutes les failles potentielles d'un système.

- 🌐 Il est nécessaire de comprendre le fonctionnement d'un système pour exploiter ses failles.

- 💌 La cryptographie est un outil pour concevoir des systèmes sécurisés, en particulier pour sécuriser les communications.

- 📧 La sécurité des communications inclut la confidentialité, l'authenticité et l'intégrité des messages.

- 🔑 Le chiffrement consiste à transformer un message en un format illisible pour que seul le destinataire puisse le décoder.

- 🔄 Le César cipher est un ancien système de chiffrement où les lettres sont décalées d'un nombre fixe de positions.

- 🔤 Le Vigenère cipher améliore le César cipher en utilisant une séquence de lettres comme clé pour le décalage.

- 🔗 Selon le principe de Kerckhoffs, la sécurité d'un système de cryptographie doit dépendre uniquement de la clé et non de la connaissance du système.

- 🔄 La cryptographie symétrique utilise la même clé pour le chiffrement et le déchiffrement, tandis que la cryptographie asymétrique utilise deux clés différentes.

Q & A

Qu'est-ce que la sécurité d'un système dans le contexte du script?

-La sécurité d'un système signifie de garantir les propriétés de sécurité, qui sont tout ce que nous ne devrions pas être en mesure de faire avec le système, tout en énumérant et en protégeant toutes ces propriétés.

Quels sont les deux types de propriétés mentionnés dans le script?

-Les deux types de propriétés sont 'les propriétés de vivacité' qui décrivent les fonctionnalités du système, et 'les propriétés de sécurité' qui décrivent tout ce que nous ne devrions pas être en mesure de faire avec le système.

Pourquoi le script considère-t-il que la cybersécurité est un sujet difficile?

-La cybersécurité est considérée comme difficile car elle nécessite de comprendre le système pour exploiter ses failles et il est difficile de lister toutes les choses qui ne devraient pas être possibles.

Quel est le rôle de la cryptographie dans la sécurité des systèmes?

-La cryptographie est vue comme un ensemble d'outils pour concevoir des systèmes sécurisés, en particulier pour sécuriser les messages envoyés sur Internet.

Quelles sont les trois propriétés importantes de la communication sécurisée mentionnées dans le script?

-Les trois propriétés importantes sont la confidentialité, l'authenticité et l'intégrité.

Quelle est la différence entre la confidentialité, l'authenticité et l'intégrité?

-La confidentialité empêche un attaquant de voir le contenu d'un message en transit. L'authenticité permet au destinataire de s'assurer que l'expéditeur est bien celui qu'il prétend être. L'intégrité garantit que le message n'a pas été altéré par un attaquant entre l'expéditeur et le destinataire.

Comment fonctionne le chiffrement par le biais du Cesar cipher?

-Le Cesar cipher consiste à décaler les lettres d'un message de manière cyclique par un nombre fixe de positions. Par exemple, avec un décalage de 3, la lettre 'A' serait remplacée par la lettre 'D'.

Quelle est la faiblesse du Cesar cipher?

-La faiblesse du Cesar cipher est que le nombre de décalages possibles est limité à 25 (pour un alphabet de 26 lettres), ce qui rend le chiffrement vulnérable à une attaque par force brute.

Quel est le principe de base du Vigenère cipher?

-Le Vigenère cipher utilise une séquence de lettres comme clé et chaque lettre de la clé détermine le décalage pour le chiffrement de chaque lettre du message.

Quelle est l'amélioration apportée par le Vigenère cipher par rapport au Cesar cipher?

-Le Vigenère cipher améliore le chiffrement en utilisant une clé variable pour chaque lettre, ce qui augmente considérablement le nombre de combinaisons possibles et rend la déchiffrement par force brute beaucoup plus difficile.

Quel est le principe de Kerckhoffs sur lequel repose la sécurité des systèmes de cryptographie?

-Le principe de Kerckhoffs stipule que la sécurité d'un système de cryptographie doit dépendre uniquement de la clé et non de la connaissance du design du système.

Quelle est la différence entre la cryptographie symétrique et asymétrique?

-La cryptographie symétrique utilise la même clé pour le chiffrement et le déchiffrement, tandis que la cryptographie asymétrique utilise une clé pour le chiffrement et une autre pour le déchiffrement.

Outlines

Этот раздел доступен только подписчикам платных тарифов. Пожалуйста, перейдите на платный тариф для доступа.

Перейти на платный тарифMindmap

Этот раздел доступен только подписчикам платных тарифов. Пожалуйста, перейдите на платный тариф для доступа.

Перейти на платный тарифKeywords

Этот раздел доступен только подписчикам платных тарифов. Пожалуйста, перейдите на платный тариф для доступа.

Перейти на платный тарифHighlights

Этот раздел доступен только подписчикам платных тарифов. Пожалуйста, перейдите на платный тариф для доступа.

Перейти на платный тарифTranscripts

Этот раздел доступен только подписчикам платных тарифов. Пожалуйста, перейдите на платный тариф для доступа.

Перейти на платный тарифПосмотреть больше похожих видео

Introducing the Cyber Security Virtual Lab Building Series: Ep1

What's a safety management system? And, does it have problems?

Material Classifications: Metals, Ceramics, Polymers and Composites

MINDSET In Notion – PPV Life Operating System (Life OS)

Les plastiques - Partie 2 : Les polyoléfines - QQF #13

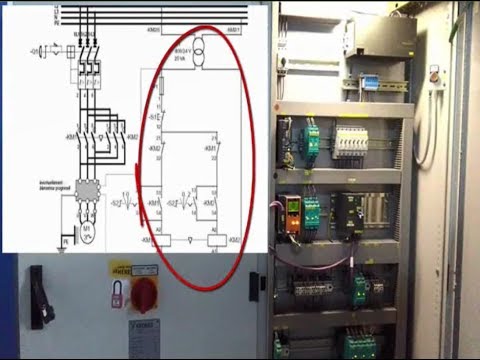

Formation électricité industrielle[Français]: Structure d'une armoire électrique industrielle

5.0 / 5 (0 votes)