Paso 2: Orientar

Summary

Please replace the link and try again.

Please replace the link and try again.

Q & A

Was ist der zweite Schritt im Sicherheitsprogramm, das im Video beschrieben wird?

-Der zweite Schritt besteht darin, die Systeme und Informationswerte zu identifizieren, die mit dem Sicherheitsprogramm verbunden sind, und die Bedrohungen sowie Schwachstellen zu analysieren.

Warum ist es wichtig, die relevanten Informationssysteme zu identifizieren?

-Es ist wichtig, weil diese Systeme und Informationen potenziell gefährdet sein können, und deren Schutz ist entscheidend für die Sicherheit der gesamten Organisation.

Welche Quellen sollten konsultiert werden, um Bedrohungen und Schwachstellen zu identifizieren?

-Es sollten Quellen wie interne Sicherheitsdaten, externe Bedrohungsberichte und regulatorische Anforderungen konsultiert werden, um relevante Bedrohungen und Schwachstellen zu ermitteln.

Was ist mit 'Faktoren der Organisation' gemeint, die das Sicherheitsprogramm beeinflussen können?

-Diese Faktoren können organisatorische Bedürfnisse, gesetzliche Anforderungen, Risiken und aktuelle Sicherheitslücken sein, die den Entwurf des Sicherheitsprogramms beeinflussen.

Welche Rolle spielt die Cybersecurity in diesem Prozess?

-Die Cybersecurity ist entscheidend, da sie hilft, die Sicherheit von Informationssystemen zu gewährleisten und die festgestellten Schwachstellen zu adressieren, um die Organisation zu schützen.

Wie werden die Sicherheitsanforderungen für die Organisation definiert?

-Die Sicherheitsanforderungen werden durch die Analyse der Risiken, Bedürfnisse und regulatorischen Anforderungen sowie durch die Bewertung der bestehenden Schwachstellen und der Cybersecurity-Maßnahmen festgelegt.

Was ist der Zweck der Kategorisierung und Subkategorisierung von Funktionen?

-Durch die Kategorisierung und Subkategorisierung wird die Bedeutung der Funktionen im Hinblick auf ihre Unterstützung der Sicherheitsanforderungen priorisiert, wobei kritischere Funktionen mehr Gewicht erhalten.

Was sind die wichtigsten Ergebnisse dieses Schrittes im Sicherheitsprozess?

-Zu den wichtigsten Ergebnissen gehören die Identifizierung von Informationswerten, die Festlegung von Risikomanagementparametern, die Erstellung eines Sicherheitsanforderungsplans und die Bestimmung der Kritikalität der Funktionen.

Warum ist das Verständnis der Anforderungen an die Cybersicherheit für das Programm wichtig?

-Es ist wichtig, um sicherzustellen, dass alle relevanten Anforderungen in das Sicherheitsprogramm aufgenommen werden, was zu einer effektiveren Sicherheitsstrategie führt.

Wie hilft die Definition der Sicherheitsanforderungen bei der Gestaltung des Programms?

-Die Sicherheitsanforderungen bilden die Grundlage für das Design des Programms, da sie die Schwerpunkte setzen, auf die sich die Organisation konzentrieren muss, um die größten Sicherheitsrisiken zu adressieren.

Outlines

Dieser Bereich ist nur für Premium-Benutzer verfügbar. Bitte führen Sie ein Upgrade durch, um auf diesen Abschnitt zuzugreifen.

Upgrade durchführenMindmap

Dieser Bereich ist nur für Premium-Benutzer verfügbar. Bitte führen Sie ein Upgrade durch, um auf diesen Abschnitt zuzugreifen.

Upgrade durchführenKeywords

Dieser Bereich ist nur für Premium-Benutzer verfügbar. Bitte führen Sie ein Upgrade durch, um auf diesen Abschnitt zuzugreifen.

Upgrade durchführenHighlights

Dieser Bereich ist nur für Premium-Benutzer verfügbar. Bitte führen Sie ein Upgrade durch, um auf diesen Abschnitt zuzugreifen.

Upgrade durchführenTranscripts

Dieser Bereich ist nur für Premium-Benutzer verfügbar. Bitte führen Sie ein Upgrade durch, um auf diesen Abschnitt zuzugreifen.

Upgrade durchführenWeitere ähnliche Videos ansehen

Derivada de u a la n (derivada de la potencia de una función)

Factorización por Diferencia de cuadrados. Caso especial | Video 3 de 3.

Pensamiento matemático 3. Progresión 3B. Multiplicación de funciones.

Criterio de la primera derivada.

DERIVACION DE UNA FUNCION DE LA FORMA Vn EJERCICIO 1

capitulo 2, Malhotra investigación de mercado

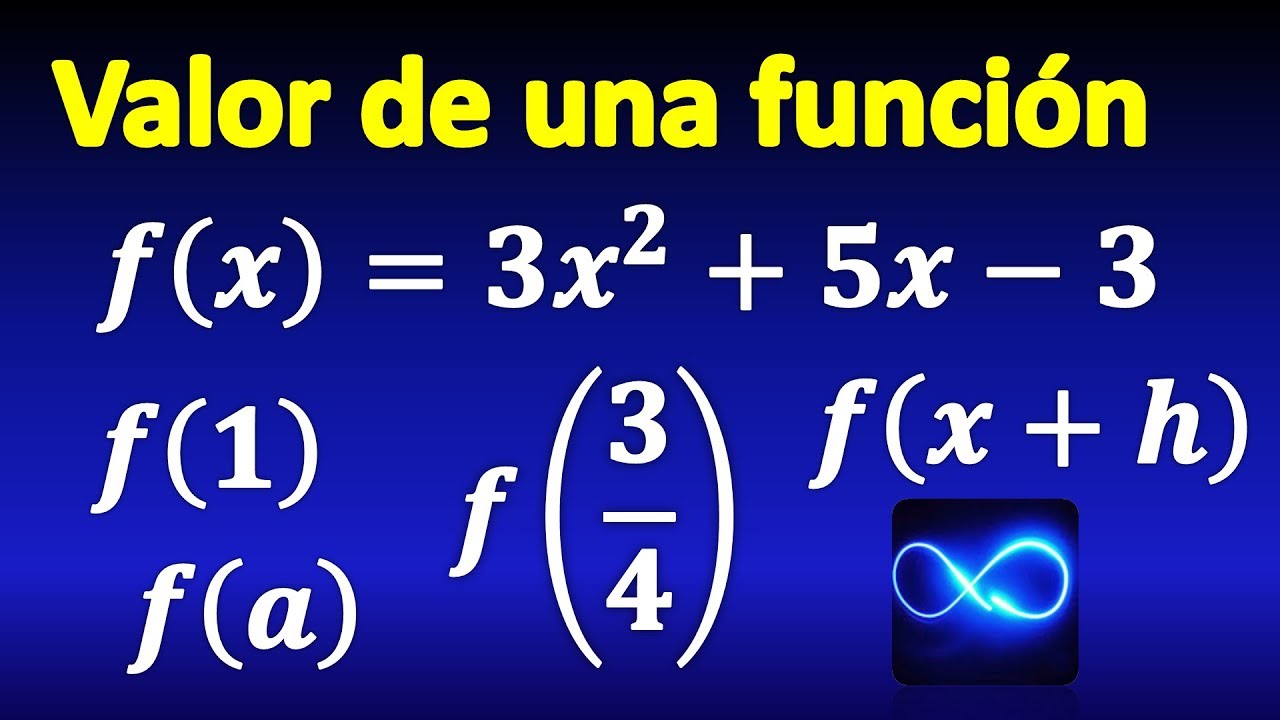

04. Valor de una función polinomial

5.0 / 5 (0 votes)