Paso 2: Orientar

ticeonlinechannel

2 May 202202:41

Takeaways

- 😀 サイバーセキュリティプログラム設計のための第2ステップについて解説している。

- 😀 組織が取り組むべき最初の活動は、関連するシステムと情報資産を特定すること。

- 😀 脅威と脆弱性を特定するために、情報源をマッピングし、調査を行う。

- 😀 組織の設計に影響を与える要因を特定する必要がある。例えば、規制要件やリスク評価など。

- 😀 サイバーセキュリティ要件を確立し、これらがプログラムにどのように反映されるべきかを理解する。

- 😀 重要な要素として、機能、カテゴリ、サブカテゴリをサイバーセキュリティ要件に基づいて評価する。

- 😀 最も高いサポートを提供するサイバーセキュリティ要件は、プログラム設計で重要性が増す。

- 😀 プログラム設計における主要な成果物には、リスク管理パラメータや脅威、影響、確率に関するデータが含まれる。

- 😀 サイバーセキュリティ要件と機能、カテゴリ、サブカテゴリとのマッピングが必須である。

- 😀 最後に、プログラム設計は組織の戦略を形作り、サイバーセキュリティ要件に基づいて実行されるべきである。

Outlines

このセクションは有料ユーザー限定です。 アクセスするには、アップグレードをお願いします。

今すぐアップグレードMindmap

このセクションは有料ユーザー限定です。 アクセスするには、アップグレードをお願いします。

今すぐアップグレードKeywords

このセクションは有料ユーザー限定です。 アクセスするには、アップグレードをお願いします。

今すぐアップグレードHighlights

このセクションは有料ユーザー限定です。 アクセスするには、アップグレードをお願いします。

今すぐアップグレードTranscripts

このセクションは有料ユーザー限定です。 アクセスするには、アップグレードをお願いします。

今すぐアップグレード関連動画をさらに表示

Derivada de u a la n (derivada de la potencia de una función)

Factorización por Diferencia de cuadrados. Caso especial | Video 3 de 3.

Pensamiento matemático 3. Progresión 3B. Multiplicación de funciones.

Criterio de la primera derivada.

DERIVACION DE UNA FUNCION DE LA FORMA Vn EJERCICIO 1

capitulo 2, Malhotra investigación de mercado

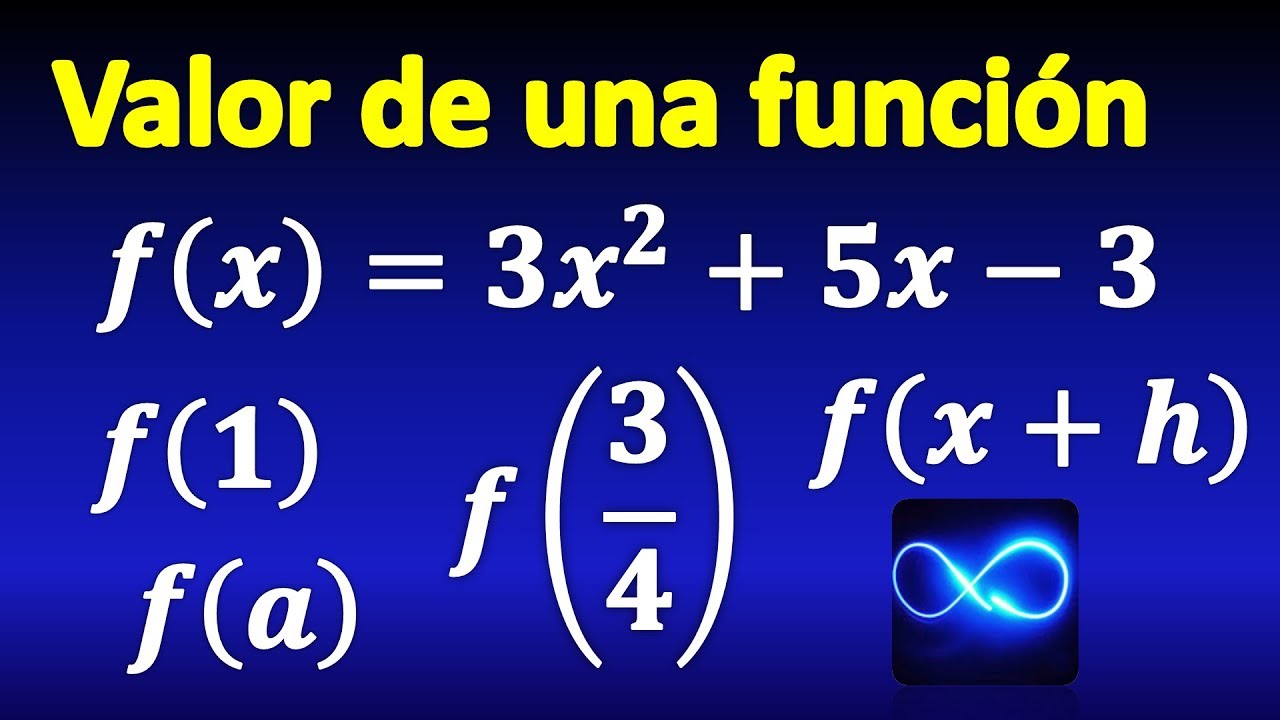

04. Valor de una función polinomial

Rate This

★

★

★

★

★

5.0 / 5 (0 votes)