Interview of Smart Fresher who got 2 DevOps jobs #devops #freshers #freshersjobs #devopsjobs #cloud

Summary

TLDRDas Gespräch behandelt eine Vielzahl von Cloud-Sicherheitskonzepten, die Implementierung von Sicherheitsmaßnahmen auf AWS, sowie Techniken zur Fehlerbehebung und Optimierung von Cloud-Anwendungen. Der Interviewpartner spricht über Verschlüsselung, Authentifizierung, Routing-Tabellen und den Umgang mit Datenbanken wie RDS und DynamoDB. Weitere Themen sind Git-Strategien, die Nutzung von Docker, Kubernetes und Ansible sowie die Bedeutung von DevOps für die Zusammenarbeit von Entwicklungs- und Betriebsteams. Der Interviewpartner zeigt auch praktische Erfahrungen mit Jenkins und CI/CD-Pipelines sowie Sicherheitswerkzeugen wie Prometheus, Grafana und SonarQube.

Takeaways

- 😀 Cloud-Sicherheit ist ein entscheidender Aspekt, um die Anwendungen in der Cloud vor Angreifern und Schwachstellen zu schützen, insbesondere durch Verschlüsselung und Entschlüsselung mit Sicherheits-Schlüsseln.

- 😀 Die Implementierung von Single Sign-On (SSO) funktioniert über Authentifizierungstoken, die sicherstellen, dass nur autorisierte Benutzer auf die Ressourcen zugreifen können.

- 😀 Der Unterschied zwischen HTTP und HTTPS liegt in der Sicherheitszertifizierung: HTTPS nutzt SSL/TLS, um die Kommunikation zu sichern.

- 😀 Routing-Tabellen spielen eine wichtige Rolle bei der Bestimmung der Weiterleitung von Datenpaketen zwischen Quell- und Ziel-IP-Adressen in einem Netzwerk.

- 😀 Häufige Fehler beim Zugriff auf Webanwendungen auf EC2-Instanzen werden durch nicht geöffnete Ports verursacht, wobei der sichere Weg die Verwendung eines Reverse-Proxy wie Nginx ist.

- 😀 Network Access Control Lists (NACLs) ermöglichen die Kontrolle des eingehenden und ausgehenden Datenverkehrs in einer VPC und sind ein wichtiger Bestandteil der Netzwerk-Sicherheit.

- 😀 Der Unterschied zwischen relationalen Datenbanken wie RDS und NoSQL-Datenbanken wie DynamoDB liegt in der Datenstruktur: RDS verwendet relationale Tabellen, während DynamoDB ein Key-Value-Store ist.

- 😀 Git ermöglicht eine effiziente Verwaltung von Quellcode durch Branching-Strategien, die eine unabhängige Entwicklung und spätere Zusammenführung von Code erleichtern.

- 😀 Kubernetes wird verwendet, um Container zu verwalten, da es Funktionen wie Auto-Skalierung und Replikation bietet, die Docker allein nicht unterstützt.

- 😀 DevOps zielt darauf ab, die Kluft zwischen Entwicklungs- und Betriebsteams zu überbrücken, indem es Automatisierung und kontinuierliches Feedback durch Tools wie Docker, Jenkins und Kubernetes ermöglicht.

Q & A

Was verstehst du unter Cloud-Sicherheit und wie würdest du sie in AWS umsetzen?

-Cloud-Sicherheit ist entscheidend, da viele Anwendungen und Daten in der Cloud gehostet werden. Eine der wichtigsten Methoden zur Sicherstellung der Cloud-Sicherheit ist die Verwendung von Verschlüsselung. Durch die Implementierung von Verschlüsselung und Decryption können Daten nur von berechtigten Personen entschlüsselt und zugänglich gemacht werden. In AWS kann dies durch die Nutzung von KMS (Key Management Service) und der Verschlüsselung von S3-Buckets oder EBS-Volumes erfolgen.

Wie funktioniert Single Sign-On (SSO) und was sind die Unterschiede zu anderen Authentifizierungsmethoden?

-Single Sign-On (SSO) ermöglicht es Benutzern, sich einmal anzumelden und auf mehrere Anwendungen oder Systeme zuzugreifen, ohne sich für jede Anwendung erneut anmelden zu müssen. Der Unterschied zu anderen Authentifizierungsmethoden liegt darin, dass SSO eine zentrale Authentifizierungsstelle verwendet, während andere Methoden wie OAuth Tokens für jede Anwendung oder Dienst ein separates Authentifizierungsverfahren erfordern.

Was ist der Unterschied zwischen HTTP und HTTPS?

-HTTP (HyperText Transfer Protocol) ist das grundlegende Protokoll für die Übertragung von Daten im Web, während HTTPS (HyperText Transfer Protocol Secure) HTTP mit einer zusätzlichen Sicherheitsstufe darstellt. HTTPS nutzt SSL/TLS-Zertifikate, um die Kommunikation zu verschlüsseln, wodurch die Daten vor Manipulation und Abhören geschützt sind.

Was sind Routing-Tabellen und wie funktionieren sie?

-Routing-Tabellen sind Datenstrukturen, die Informationen darüber enthalten, wie Netzwerkanfragen von einem Quellpunkt zu einem Zielpunkt weitergeleitet werden. Sie speichern Informationen zu IP-Adressen, Subnetzen und den entsprechenden Routen, die genutzt werden, um die Datenpakete effizient an ihr Ziel zu senden.

Welche Fehler können auftreten, wenn eine Webanwendung auf einer EC2-Instanz installiert ist und welche Ursachen können dahinter stecken?

-Ein häufiger Fehler ist, dass die Eingangsports in den Sicherheitsgruppen von AWS nicht geöffnet sind. Dies führt dazu, dass Verbindungen zur Webanwendung blockiert werden. Eine weitere mögliche Ursache könnte die falsche Konfiguration des Reverse-Proxy-Servers sein, wie bei Nginx, der dazu beiträgt, Sicherheitslücken zu vermeiden, indem er als Vermittler zwischen dem Benutzer und der Anwendung agiert.

Was sind Network Access Control Lists (NACLs) und wie unterscheiden sie sich von Sicherheitsgruppen?

-NACLs sind stateless Netzwerkzugriffskontrolllisten, die auf Subnetzebene arbeiten, um eingehenden und ausgehenden Datenverkehr zu steuern. Sie unterscheiden sich von Sicherheitsgruppen, die stateful sind und auf Instanzebene arbeiten. Sicherheitsgruppen überwachen den Zustand der Verbindung und erlauben oder blockieren den Verkehr basierend auf diesem Zustand.

Was ist der Unterschied zwischen RDS und DynamoDB?

-RDS (Relational Database Service) ist ein relationales Datenbankmanagementsystem, das SQL-basierte Datenbanken wie MySQL und PostgreSQL verwendet, während DynamoDB eine NoSQL-Datenbank ist, die ein Schlüssel-Wert-Paar-Modell verwendet. DynamoDB bietet eine skalierbare Lösung für unstrukturierte Daten, während RDS strukturierte Daten in relationalen Tabellen speichert.

Warum ist Kubernetes nützlich und wie unterscheidet es sich von Docker?

-Kubernetes bietet eine vollständige Container-Orchestrierungslösung, die Docker-Container verwaltet und automatisch skaliert, repliziert und überwacht. Es stellt sicher, dass die Anwendungen jederzeit verfügbar sind, indem es automatisch Pods neu erstellt, wenn sie ausfallen. Docker alleine kann diese Funktionen nicht bieten, da es nur für das Erstellen und Verwalten von Containern zuständig ist.

Was sind die grundlegenden Unterschiede zwischen Deployment und Service in Kubernetes?

-Ein Deployment in Kubernetes definiert die gewünschten Zustände von Pods und repliziert sie entsprechend der Konfiguration, während ein Service dafür sorgt, dass Pods untereinander kommunizieren können, indem er eine feste IP-Adresse und eine DNS-Adresse bereitstellt. Der Service nutzt Labels und Selektoren, um Pods zu identifizieren und den Traffic korrekt weiterzuleiten.

Was ist der Zweck von Ansible und wie wird es eingesetzt?

-Ansible ist ein Automatisierungstool zur Verwaltung von Konfigurationen. Es wird eingesetzt, um Software und Konfigurationen auf mehreren Maschinen gleichzeitig zu installieren oder zu aktualisieren. Ansible verwendet eine Push-basierte Methode, bei der ein Master-Node Befehle an die Slave-Nodes sendet, um dort die notwendigen Änderungen durchzuführen.

Outlines

Cette section est réservée aux utilisateurs payants. Améliorez votre compte pour accéder à cette section.

Améliorer maintenantMindmap

Cette section est réservée aux utilisateurs payants. Améliorez votre compte pour accéder à cette section.

Améliorer maintenantKeywords

Cette section est réservée aux utilisateurs payants. Améliorez votre compte pour accéder à cette section.

Améliorer maintenantHighlights

Cette section est réservée aux utilisateurs payants. Améliorez votre compte pour accéder à cette section.

Améliorer maintenantTranscripts

Cette section est réservée aux utilisateurs payants. Améliorez votre compte pour accéder à cette section.

Améliorer maintenantVoir Plus de Vidéos Connexes

How To Ace The AWS Solutions Architect Interview (Technical)

A deep dive into SAP API Management by Amista - Episode 1

Automatisiere Alles mit Claude & n8n MCP: Anthropics KI auf Steroide

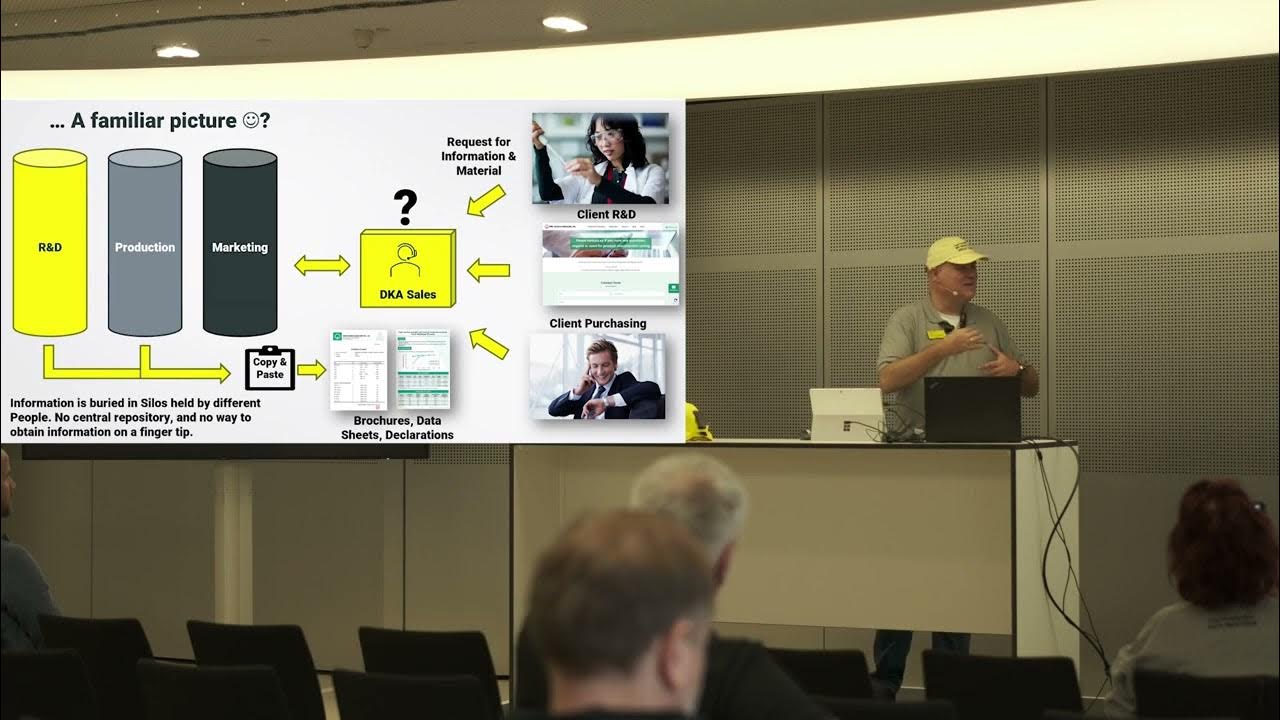

From Silos to Intelligent Collaboration – PIM and Print Automation with pimCloud and priint:cloud.

N-able MSP Spotlight - Interview: Aus dem MSP Alltag - Nach dem Ransomware-Angriff

Ärger loswerden & bedingungslos lieben lernen | Vera F. Birkenbihl

Leitstelle in der Cloud - Integrierte Leitstelle Heidelberg / Rhein-Neckar-Kreis von Bernd Appel

5.0 / 5 (0 votes)