¿Qué es la seguridad cibernética? | ataque cibernético | Explicado en 7 minutos

Summary

TLDREl guion narra la historia de Alexa, quien, tras recibir un correo electrónico falso que parecía ofrecer un bono de descuento, se da cuenta de que ha sido víctima de un ataque cibernético. Se discuten diferentes tipos de ataques, como el phishing, malware, ataques de intermediación (Man in the middle) y ataques de denegación de servicio (DoS). Para prevenir futuros ataques, se sugieren prácticas de seguridad cibernética, incluyendo el uso de firewalls, honeypots, contraseñas seguras y el bloqueo de correos de remitentes desconocidos. El guion también destaca la importancia de profesionales en seguridad cibernética para proteger a las empresas y organizaciones ante amenazas persistentes y crecientes.

Takeaways

- 🛒 Alexia compra frecuentemente en línea y guarda sus datos personales para facilitar futuras compras.

- 📧 Recibió un correo electrónico falso que prometía un bono promocional, lo cual resultó ser un ataque cibernético.

- 💳 Después de proporcionar información adicional, descubrió que su cuenta bancaria había sido drenada.

- 🤖 El ataque se llama 'fishing attack' y es una forma de robo de información a través de correos electrónicos fraudulentos.

- 🛡 Para prevenir ataques, se pueden implementar técnicas de seguridad cibernética en diferentes dispositivos y redes.

- 🔒 Los ataques cibernéticos incluyen malware, phishing, 'Man in the middle', y ataques de contraseña y SQL injection.

- 🔥 El malware se descarga a través de archivos adjuntos sospechosos, mientras que el phishing se hace para instalar malware o robar datos.

- 🕵️♂️ Los 'hackers' son personas que ejecutan ataques cibernéticos con varios motivos, como manipulación de datos o acumulación de dinero.

- 🏢 Las empresas y organizaciones también enfrentan amenazas cibernéticas, incluyendo 'Advanced persistent threat' y ataques de denegación de servicio.

- 🛠 Para protegerse, Alexia implementó un firewall, 'honey pots', y usó software antivirus, además de ignorar correos de remitentes desconocidos.

- 🌐 La demanda de profesionales en seguridad cibernética crecerá debido al aumento en la producción digital y la necesidad de prevenir futuros ataques.

Q & A

¿Qué es un ataque cibernético y cómo afecta a Alexa?

-Un ataque cibernético es una acción en la cual un hacker intenta obtener información confidencial o dañar los sistemas informáticos de otra persona o empresa. En el caso de Alexa, recibió un correo electrónico falso que la indujo a revelar información de su tarjeta de crédito, lo que resultó en la pérdida de una gran cantidad de dinero de su cuenta bancaria.

¿Cuál fue el método utilizado por el hacker para robar la información de Alexa?

-El hacker utilizó un phishing attack, enviando un correo electrónico que parecía legítimo pero en realidad tenía como objetivo engañar a Alexa para que agregara su información de tarjeta de crédito y credenciales, permitiendo al hacker acceder a su cuenta bancaria.

¿Qué es un firewall y cómo ayuda a proteger la red de un usuario?

-Un firewall es un sistema de seguridad de red que monitorea y controla la comunicación entrante y saliente entre una red y un sistema o dispositivo. Ayuda a proteger la red de un usuario bloqueando las conexiones no deseadas y permitiendo solo el tráfico seguro, evitando así que los hackers accedan a la información del usuario.

¿Qué son los 'ollas de miel' y cómo funcionan para proteger los sistemas?

-Las 'ollas de miel' son sistemas informáticos ficticios diseñados para atraer a los atacantes. Estos sistemas se hacen aparecer vulnerables para engañar a los hackers, lo que a su vez protege el sistema real al distraer a los atacantes y registrar sus intentos de ataque.

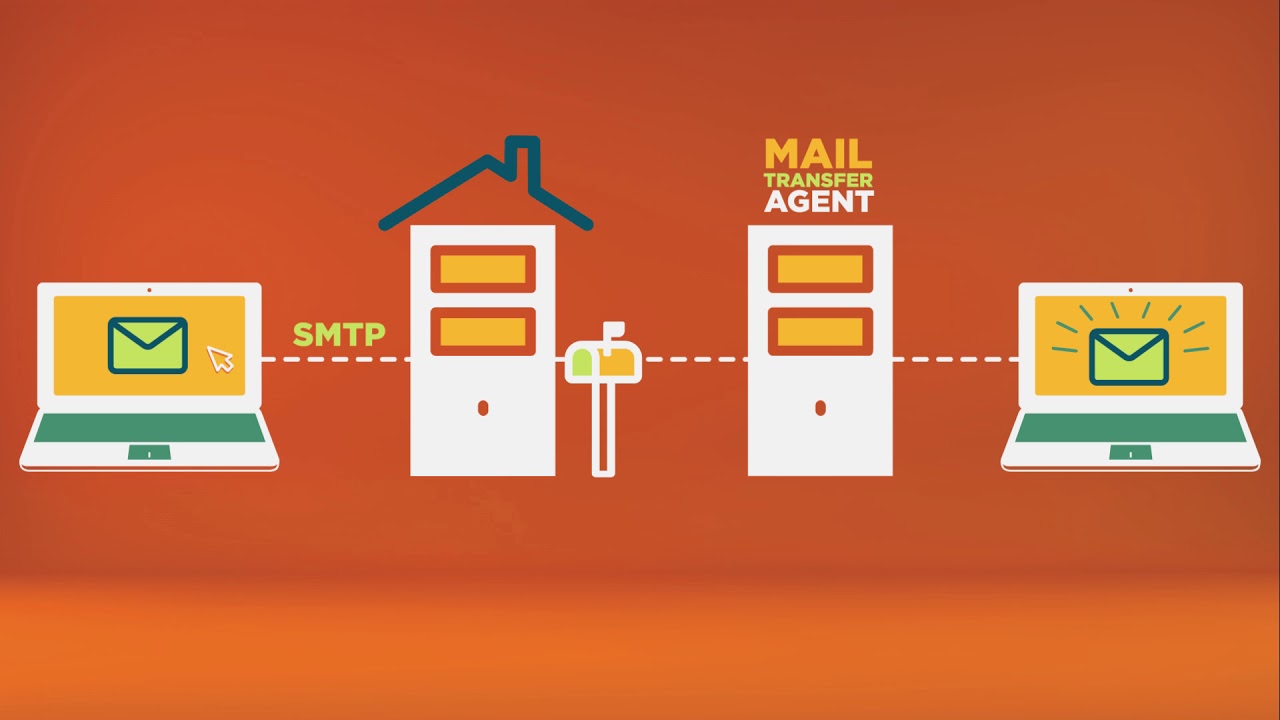

¿Qué es un ataque de 'Man in the middle' y cómo se produce?

-Un ataque de 'Man in the middle' ocurre cuando un hacker se interpone en la comunicación entre dos partes, obteniendo acceso a la información intercambiada. Este tipo de ataque suele suceder en redes WiFi no seguras o públicas y permite al hacker interceptar la comunicación entre el dispositivo del usuario y el servidor del sitio web.

¿Qué es un ataque de malware y cómo se propaga?

-Un ataque de malware es una forma de ciberataque en la que el hacker utiliza software malicioso para dañar, obtener acceso no autorizado o robar información de un sistema. El malware se propaga a menudo a través de archivos adjuntos sospechosos o enlaces en línea que, cuando se descargan o se hacen clic, instalan el malware en el dispositivo del usuario.

¿Qué es un ataque de phishing y cómo se diferencia de otros ataques cibernéticos?

-Un ataque de phishing es un tipo de ciberataque en el que se utiliza la engañifa para hacer que las personas revelen información confidencial, como contraseñas o detalles de tarjeta de crédito, a través de correos electrónicos o mensajes que parecen provenir de una fuente legítima. Se diferencia de otros ataques en que se centra en la manipulación social para engañar al usuario en lugar de buscar vulnerabilidades técnicas en el sistema.

¿Qué es un ataque de 'SQL injection' y cómo afecta a las bases de datos?

-Un ataque de 'SQL injection' es un método utilizado por los hackers para inyectar código malicioso en un sitio web a través de una entrada de datos no segura. Esto permite al hacker ver, editar y eliminar datos en las tablas de la base de datos, lo que puede resultar en la pérdida o manipulación de información confidencial.

¿Por qué son importantes los profesionales de la seguridad cibernética en las empresas?

-Los profesionales de la seguridad cibernética son importantes en las empresas porque identifican amenazas y vulnerabilidades en las redes y sistemas informáticos, diseñan estructuras de seguridad robustas y protegen la información de la empresa contra ataques cibernéticos. Con la creciente dependencia de las empresas en la tecnología, la necesidad de estos profesionales es cada vez mayor.

¿Qué es un ataque de 'denegación de servicio' (DoS) y cómo afecta a las redes de una empresa?

-Un ataque de 'denegación de servicio' (DoS) es un ciberataque en el que un hacker inunda una red con tráfico para dejarla inutilizable, impidiendo que los usuarios legítimos accedan a los servicios de la empresa. Esto puede resultar en la pérdida de ingresos y daño a la reputación de la empresa.

¿Cómo pueden las compañías protegerse de los ataques cibernéticos avanzados persistentes (APT)?

-Las compañías pueden protegerse de los ataques avanzados persistentes (APT) mediante la implementación de medidas de seguridad cibernética, la monitorización constante de la actividad de red, el uso de herramientas de detección de intrusiones y la contratación de profesionales especializados en la seguridad cibernética que puedan identificar y abordar amenazas en tiempo real.

Outlines

Cette section est réservée aux utilisateurs payants. Améliorez votre compte pour accéder à cette section.

Améliorer maintenantMindmap

Cette section est réservée aux utilisateurs payants. Améliorez votre compte pour accéder à cette section.

Améliorer maintenantKeywords

Cette section est réservée aux utilisateurs payants. Améliorez votre compte pour accéder à cette section.

Améliorer maintenantHighlights

Cette section est réservée aux utilisateurs payants. Améliorez votre compte pour accéder à cette section.

Améliorer maintenantTranscripts

Cette section est réservée aux utilisateurs payants. Améliorez votre compte pour accéder à cette section.

Améliorer maintenantVoir Plus de Vidéos Connexes

Go2bank Scammed me!- They Stole My $100

¿Qué es seguridad cibernética? | ataque cibernético | Explicado en 9 minutos

CONFLICTOS EN EL LUGAR DE TRABAJO - FUENTES Y SOLUCIONES

Heart of 29: The story of Rod Carew and his heart and kidney donor Konrad Reuland

Microaprendizaje: ¿Cómo crear una cuenta de correo electrónico?

Los Incas Ajedrecistas | La Historieta | Tradiciones Peruanas

5.0 / 5 (0 votes)