Cybersecurity Career Paths: Which One Is Right for You?

Summary

TLDRDieses Video bietet einen umfassenden Überblick über verschiedene Bereiche der Cyber-Sicherheit, um das Interesse des Zuschauers zu wecken. Der Sprecher, ein Cyber-Sicherheitsprofi, präsentiert die wichtigsten Disziplinen wie Risikobewertung, Governance, Bedrohungsanalyse, Benutzererziehung, Sicherheitsoperationen, Sicherheitsarchitektur und physische Sicherheit. Er erklärt die Rolle jeder Disziplin im Aufbau und Schutz eines 'Schlosses' gegen Cyber-Bedrohungen, um die Zuschauer ein tieferes Verständnis zu vermitteln und ihre Karriereentscheidung zu unterstützen.

Takeaways

- 🔒 Cyber-Sicherheit ist ein breites Feld, das in diesem Video detaillierter erläutert wird, um die verschiedenen Bereiche zu identifizieren.

- 👤 Der Sprecher ist ein Cyber-Sicherheitsprofi, der sich auf digitale Forensik und Incident Response spezialisiert hat.

- 🔍 Incident Response und Digital Forensics werden später im Video genauer erklärt.

- 📈 Ein 'Cyber-Sicherheits-Mindmap' aus dem Jahr 2017 wird als relevantes Werkzeug zur Darstellung der verschiedenen Domänen der Cyber-Sicherheit herangezogen.

- 🏢 Der erste Bereich der Diskussion ist 'Risikobewertung', bei der Schwachstellen in der IT-Umgebung identifiziert werden.

- 📋 Der zweite Bereich 'Governance' betrifft die Erstellung von Richtlinien und Verfahren, um Best Practices einzuhalten.

- 🕵️♂️ 'Bedrohungsanalyse' oder 'Threat Intel' beinhaltet das Sammeln von Informationen über Cyber-Bedrohungen und die Identifizierung von Angreifern.

- 👨🏫 'Benutzerbildung' ist ein wichtiger Bereich, der die Verbreitung von Sicherheitsbewusstsein fördert.

- 🛡️ 'Sicherheitsoperationen' beschäftigen sich mit der Verteidigung gegen Eindringlinge und dem Erkennen von Angriffsmuster.

- 🏗️ 'Sicherheitsarchitektur' umfasst die Gestaltung und den Aufbau sicherer Netzwerke und Cloud-Umgebungen.

- 👮♂️ 'Physische Sicherheit' gewährleistet den Schutz von Personen, Geräten und Einrichtungen vor physischen Gefahren.

- 🏰 Das Video verwendet die Metapher des Aufbaus und Verteidigens eines Schlosses, um die verschiedenen Aspekte der Cyber-Sicherheit zu veranschaulichen.

- 📚 Es wird ein tieferes Eintauchen in die Domäne der digitalen Forensik und des Incident Response angekündigt, einschließlich Übungen und Werkzeugtests.

Q & A

Was ist der Hauptzweck des Cyber-Sicherheits-Mind-Maps, die im Video erwähnt wird?

-Der Hauptzweck der Cyber-Sicherheits-Mind-Map ist es, die verschiedenen Bereiche der Cyber-Sicherheit zu erklären, um zu helfen, diejenigen zu identifizieren, die einem am meisten interessieren.

Was ist der aktuelle Beruf des Sprechers im Video?

-Der Sprecher ist ein Cyber-Sicherheitsprofi, der sich auf digitale Forensik und Incident Response spezialisiert hat, auch bekannt als DFIR oder Defer.

Was versteht man unter Incident Response?

-Incident Response bezieht sich auf die Maßnahmen, die ergriffen werden, um auf ein Cyber-Sicherheits-Ereignis zu reagieren, um die Auswirkungen zu minimieren und die Sicherheit wiederherzustellen.

Was ist die Bedeutung von 'Blue Team' im Kontext des Videos?

-Die 'Blue Team' bezeichnet die Gruppe von Sicherheitsexperten, die verteidigende Maßnahmen durchführen, um ihre Systeme vor Eindringlingen zu schützen.

Was ist die Aufgabe von Governance in der Cyber-Sicherheit?

-Governance umfasst die Erstellung von Richtlinien und Verfahren, um sicherzustellen, dass eine Organisation Best Practices und Standards einhält.

Was ist die Hauptaufgabe von Threat Intelligence?

-Threat Intelligence beinhaltet das Sammeln und Analysieren von Informationen über Bedrohungen, um Organisationen vor Cyber-Angriffen zu schützen.

Welche Rolle spielt die Nutzerbildung in der Cyber-Sicherheit?

-Nutzerbildung ist entscheidend, da es Menschen oft als den schwächsten Link in der Sicherheitskette betrachten, und es darauf abzielt, das Bewusstsein für Sicherheitspraktiken zu schärfen.

Was sind die Hauptaufgaben des Security Operations-Teams?

-Das Security Operations-Team ist für den Schutz der Systeme, die Erkennung von Angriffen, die Reaktion auf Sicherheitsvorfälle und die Verbesserung der Verteidigungsmechanismen verantwortlich.

Was versteht man unter der Sicherheitsarchitektur?

-Sicherheitsarchitektur bezieht sich auf die Planung und Gestaltung von Netzwerken und Cloud-Umgebungen, um sicherzustellen, dass sie sicher sind und best Practices folgen.

Was ist die Bedeutung von physischer Sicherheit in Bezug auf Cyber-Sicherheit?

-Physische Sicherheit gewährleistet den Schutz von Personen, Geräten, Einrichtungen und Ressourcen, um sicherzustellen, dass die physische Infrastruktur einer Organisation sicher ist.

Welche zusätzlichen Bereiche der Cyber-Sicherheit könnten im Video noch behandelt werden, wenn der Sprecher darauf eingeht?

-Der Sprecher erwähnt, dass einige Bereiche der Cyber-Sicherheit im Video nicht behandelt werden, aber er bietet die Möglichkeit, in zukünftigen Videos auf spezifische Bereiche einzugehen, wenn das Interesse besteht.

Outlines

هذا القسم متوفر فقط للمشتركين. يرجى الترقية للوصول إلى هذه الميزة.

قم بالترقية الآنMindmap

هذا القسم متوفر فقط للمشتركين. يرجى الترقية للوصول إلى هذه الميزة.

قم بالترقية الآنKeywords

هذا القسم متوفر فقط للمشتركين. يرجى الترقية للوصول إلى هذه الميزة.

قم بالترقية الآنHighlights

هذا القسم متوفر فقط للمشتركين. يرجى الترقية للوصول إلى هذه الميزة.

قم بالترقية الآنTranscripts

هذا القسم متوفر فقط للمشتركين. يرجى الترقية للوصول إلى هذه الميزة.

قم بالترقية الآنتصفح المزيد من مقاطع الفيديو ذات الصلة

Things to Talk About With Women (TIER LIST)

Demokurs Technische Kommunikation und Werkstoffkunde für Technische Fachwirte (IHK)

[EP46] ถนนตัดใหม่ เชื่อมวิภาวดีฯ-พหลโยธิน-เทพรักษ์ / VIBHAVADI-PHAHON YOTHIN-THEP RAK LINK ROAD

How I Grew My Chest... QUICKLY

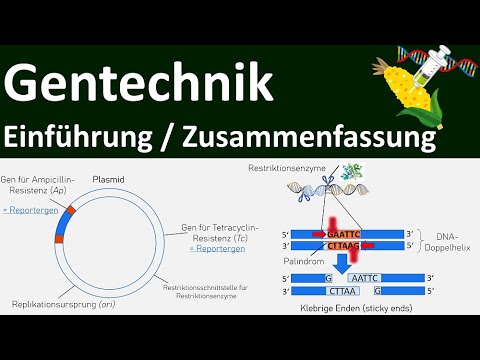

Gentechnik - [Einführung + Zusammenfassung] - Abitur [Biologie, Genetik, Oberstufe] - [1/7]

Wie schreibt man eine Inhaltsangabe?

5.0 / 5 (0 votes)