I hacked time to recover $3 million from a Bitcoin software wallet

Summary

TLDRВ видео-скрипте рассказывается о невероятном проекте взлома криптокошелька, который был заблокирован с 2013 года. Основной герой, Майкл, потерял доступ к своему кошельку с 1,6 миллионом биткоинов из-за забытого 20-символьного пароля, сгенерированного с помощью программы RoboForm. Вместе с хакером Бруно и экспертом по восстановлению криптовалюты Джо Гранд они раскрывают уязвимости в ранних версиях RoboForm, используя которые удачно восстанавливают доступ к значительным активам. История демонстрирует сложности и трибуляции, связанные с взломом и восстановлением забытых паролей, подчеркивая значимость безопасности и внимательности при хранении криптовалют.

Takeaways

- 😲 В скрипте рассказывается о проекe, который позволяет взломать заблокированный софт-кошелек и восстановить доступ к миллионам долларов биткоина.

- 🔐 Слух关о том, что можно взломать софт-кошелек, звучит невероятно, но это правда. В видео описывается процесс взлома и восстановления доступа к заблокированным активам.

- 👤 Джо Гранд, автор видео, занимается восстановлением доступа к криптовалюте, часто с помощью взлома устройств или программ.

- 💡 История о том, как один человек бросил свой Ledger кошелек в воду, а затем пришлось вызывать дайверов, чтобы его достать, и восстановить доступ к средствам после долгой процедуры.

- 🔑 Рассказ о семье, которая потеряла сына, и о том, как Джо и его коллеги помогли восстановить пароль к софт-кошельку, используя подсказку о том, что пароль мог быть именем бабушки.

- 🤝 В видео упоминается Бруно, друг и коллега Джо, который также является хакером и специализируется на программном обеспечении.

- 💻 Описывается история Майкла, который использовал генератор паролей RoboForm для создания очень сложного пароля к своему софт-кошельку, который затем забыл.

- 🔍 В процессе работы над проектом Бруно проанализировал старые версии программного обеспечения RoboForm, чтобы найти уязвимости, которые могли бы помочь в взломе.

- 🕒 Важная часть истории заключается в том, что старые версии RoboForm использовали нестабильный генератор случайных чисел, который мог быть взломан путем изменения системного времени.

- 🔄 Видео демонстрирует, как Бруно и Джо разрабатывают метод для повторного создания паролей в определенном временном диапазоне, что позволяет им взламать кошелек.

- 🎉 В конце истории Майкл успешно получает доступ к своим биткоинам после длительной и сложной работы по взлому пароля, что подтверждает эффективность методов, разработанных Бруно и Джо.

Q & A

Что означает фраза 'hacking time' в контексте видео?

-Фраза 'hacking time' относится к попытке взлома пароля к кошельку, который был заблокирован из-за забытого пароля, путем манипуляции временными параметрами и обхода механизма генерации случайных паролей.

Какой суммой был запущен проект по восстановлению доступа к биткоинам?

-Проект был запущен с целью восстановления доступа к более чем 3 миллионам долларов в биткоинах.

Какое событие привело к тому, что Ledger кошелек был утоплен?

-Один из пользователей, по неизвестным причинам, выбросил свой Ledger кошелек в воду, где он находился под водой в течение 7 месяцев.

Чем занимался Бруно в юности, связанно с криптовалютой?

-В 12-13 лет Бруно, вместе со своими друзьями, начали добывать криптовалюту на компьютерах школы, хакируя в системе школы для доступа к серверам и установка программ для майнинга.

Какую проблему вызвало использование 20-символьного пароля сгенерированным программой RoboForm?

-Использование 20-символьного пароля сгенерированным RoboForm привело к тому, что пользователь потерял доступ к своему кошельку из-за невозможности вспомнить или восстановить такой сложный пароль.

Какой метод был выбран для взлома пароля к кошельку?

-Была выбрана попытка взлома через обход самой программы-генератора паролей RoboForm, а не брутфорсинг самого пароля.

Что означает термин 'брутфорсинг' в контексте видео?

-Брутфорсинг - это метод взлома пароля, заключающийся в генерации огромного списка всех возможных паролей на основе предположенных параметров и последовательном их использовании для доступа к системе.

Какую проблему вызвало увеличение случайности в версии парольного генератора RoboForm?

-Увеличение случайности в более поздних версиях парольного генератора RoboForm затруднило возможность взлома пароля, так как предполагало использование более сложных и непредсказуемых комбинаций символов.

Каким образом были определены версии и изменения в программе RoboForm?

-Были изучены логи изменений (change log) на веб-сайте RoboForm, что позволило определить, какая версия программного обеспечения была доступна в 2013 году и какие изменения были внесены в дату 26 июня 2013 года.

Чему привело заключение о том, что старые версии RoboForm были уязвимыми?

-Обнаружение комментария о увеличении случайности в более поздних версиях RoboForm указывало на то, что в старых версиях могли быть проблемы с генерацией действительно случайных паролей.

Какой инструмент был использован для анализа и изменения системного времени в процессе взлома?

-Для анализа и изменения системного времени во время взлома был использован инструмент x64dbg.

Что стало ключевым моментом в решении задачи по взлому?

-Ключевым моментом стало обнаружение того, что если изменить системное время, можно управлять выводом паролей, что позволило генерировать один и тот же пароль несколькими раз подряд.

Какова была проблема с первым подходом к генерации паролей?

-Первый подход к генерации паролей не дал результатов из-за неправильного определения даты создания пароля и возможного несоответствия параметров генерации пароля.

Что стало решающим фактором после неудачной попытки взлома?

-Решающим фактором стало обращение к пользователю за подтверждением параметров генерации пароля и корректировка предположений о дате создания пароля.

Какую роль сыграл инструмент Gidra в процессе анализа?

-Инструмент Gidra, созданный Национальной службой безопасности США, был использован для обратной инженерии и декомпиляции машинного кода программы RoboForm для анализа и поиска функции генерации пароля.

Чем занялся Майкл после неудачной попытки восстановить доступ к своему кошельку?

-Майкл рассмотрел возможность обратиться к гипнотику, предполагая, что пароль может быть в его подсознании.

Какую сумму биткоинов было в кошельке, к которому Майкл потерял доступ?

-В кошельке Майкла было 43 биткоина, что в момент попытки взлома соответствовало примерно 1,6 миллионам долларов.

Чем завершилась история с восстановлением доступа к кошельку?

-История завершилась успешно, и команда смогла восстановить доступ к кошельку и биткоинам, изменив параметры и точку во времени генерации пароля.

Outlines

此内容仅限付费用户访问。 请升级后访问。

立即升级Mindmap

此内容仅限付费用户访问。 请升级后访问。

立即升级Keywords

此内容仅限付费用户访问。 请升级后访问。

立即升级Highlights

此内容仅限付费用户访问。 请升级后访问。

立即升级Transcripts

此内容仅限付费用户访问。 请升级后访问。

立即升级浏览更多相关视频

HIMLANDS - We Found King Odin's Secret 😍 [S-6 part 4]

ДР-2. Модуль 2. Родовые деньги. 1.5

I gave away $1,000 to prove UUIDs are secure

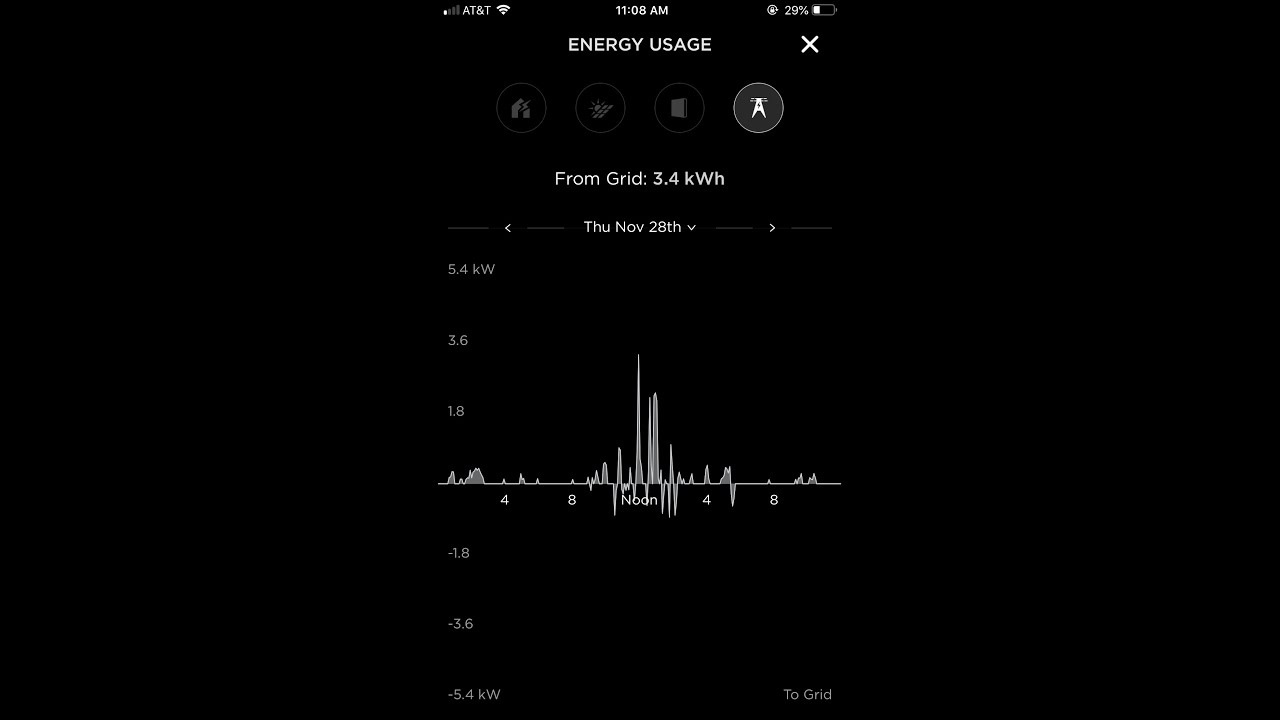

Tesla starts using AI in it's Powerwall 2 Battery

How to DRIFT without having a car?

1978 Pontiac Trans Am FAST EZ EFI Fuel Injection Overdrive Engine Upgrades V8TV V8 Speed & Resto

5.0 / 5 (0 votes)