NIST Cybersecurity Framework 2022 - A Beginner's Guide

Summary

TLDRDans cette vidéo, nous explorons le cadre de cybersécurité NIST, qui aide les organisations à gérer les risques cybernétiques à travers un processus structuré. Contrairement aux autres cadres comme OWASP et Mitre ATT&CK, NIST se concentre sur la gestion des risques plutôt que sur la prévention des attaques spécifiques. Le cadre se compose de cinq fonctions principales (Identifier, Protéger, Détecter, Répondre, et Récupérer), ainsi que de niveaux d'implémentation et de profils adaptés à chaque organisation. Nous expliquons également un processus en sept étapes pour appliquer ce cadre et les critiques qui lui sont associées.

Takeaways

- 😀 Le cadre NIST de cybersécurité est un outil volontaire créé pour aider les organisations à mieux gérer les risques liés à la cybersécurité.

- 😀 Contrairement à OWASP et Mitre ATT&CK, qui se concentrent sur les vulnérabilités et les techniques d'attaque, le cadre NIST met l'accent sur la gestion des risques.

- 😀 Le cadre NIST comprend trois composants principaux : le noyau, les niveaux de mise en œuvre et les profils.

- 😀 Le noyau du cadre NIST se compose de cinq fonctions essentielles : Identifier, Protéger, Détecter, Répondre et Récupérer, qui forment une feuille de route pour gérer les risques.

- 😀 Les fonctions du noyau sont divisées en catégories et sous-catégories, chacune détaillant les techniques et résultats nécessaires à une meilleure cybersécurité.

- 😀 Les niveaux de mise en œuvre du cadre NIST évaluent comment une organisation peut améliorer sa gestion des risques, allant de « Partiel » à « Adaptatif ».

- 😀 Les profils permettent aux organisations de créer des feuilles de route personnalisées en fonction de leurs besoins spécifiques en matière de cybersécurité.

- 😀 Le cadre NIST propose un processus en sept étapes pour aider les organisations à adopter sa méthodologie, comprenant la priorisation, l'évaluation des risques et la mise en œuvre d'un plan d'action.

- 😀 Les étapes du processus incluent la création d'un profil actuel, l'évaluation des risques et l'analyse des écarts entre l'état actuel et les objectifs cibles.

- 😀 Le cadre NIST est souvent critiqué pour son caractère trop général, ne fournissant pas suffisamment de détails sur la mise en œuvre technique des fonctions principales, notamment en ce qui concerne la gestion de la sécurité multi-cloud.

Q & A

Qu'est-ce que le cadre NIST de cybersécurité ?

-Le cadre NIST de cybersécurité est un ensemble de normes, lignes directrices et pratiques visant à améliorer la gestion des risques liés à la cybersécurité, particulièrement pour la protection des infrastructures critiques. Il se compose de trois éléments principaux : le noyau, les niveaux de mise en œuvre et les profils.

Comment le cadre NIST diffère-t-il d'OWASP et de Mitre ATT&CK ?

-Contrairement à OWASP, qui se concentre sur le classement des vulnérabilités, et à Mitre ATT&CK, qui catalogue les techniques des cybercriminels, le cadre NIST se concentre sur la gestion des risques. Il vise à aider les organisations à mettre en place des pratiques de gestion des risques pour renforcer leur posture de cybersécurité.

Quelles sont les cinq fonctions principales du noyau du cadre NIST ?

-Les cinq fonctions principales du noyau du cadre NIST sont : Identifier, Protéger, Détecter, Répondre et Récupérer. Ces fonctions forment une feuille de route pour gérer les risques en cybersécurité au sein d'une organisation.

Que sont les 'niveaux de mise en œuvre' dans le cadre NIST ?

-Les niveaux de mise en œuvre du cadre NIST sont des catégories qui permettent d'évaluer la maturité de la gestion des risques dans une organisation. Les niveaux incluent : Partiel, Informed by Risk (informé par le risque), Répétable et Adaptatif.

Qu'est-ce qu'un 'profil' dans le cadre NIST ?

-Un profil dans le cadre NIST est un plan d'action personnalisé qui décrit les objectifs de gestion des risques d'une organisation. Il est constitué de profils actuels et cibles, permettant de visualiser les écarts et les actions nécessaires pour atteindre les objectifs de cybersécurité.

Quel est le processus en sept étapes proposé par le cadre NIST pour mettre en œuvre la gestion des risques ?

-Le processus en sept étapes proposé par NIST comprend : 1. Prioriser et délimiter, 2. Orienter, 3. Créer un profil actuel, 4. Effectuer une évaluation des risques, 5. Créer un profil cible, 6. Analyser les écarts, et 7. Mettre en œuvre le plan d'action.

Pourquoi la mise en œuvre du cadre NIST est-elle décrite comme étant basée sur des contributions volontaires ?

-Le cadre NIST repose sur des contributions volontaires provenant des secteurs privé, public et académique, ce qui garantit son applicabilité à un large éventail d'organisations, quels que soient leur taille et leur secteur.

Quelles sont les principales critiques du cadre NIST de cybersécurité ?

-Les principales critiques du cadre NIST sont qu'il manque parfois de détails techniques sur la mise en œuvre des fonctions, catégories et sous-catégories du noyau. De plus, il ne donne pas suffisamment de recommandations sur la gestion de la sécurité dans des environnements multi-cloud, un aspect crucial pour les entreprises modernes.

Comment les organisations peuvent-elles utiliser les références informatives du cadre NIST ?

-Les organisations peuvent utiliser les références informatives du cadre NIST pour s'assurer que les changements apportés à leur gestion des risques respectent les normes et meilleures pratiques de cybersécurité spécifiques à leur secteur d'activité.

Quel rôle joue le cadre NIST dans la gestion des risques pour les infrastructures critiques ?

-Le cadre NIST est conçu pour aider à la gestion des risques en cybersécurité, particulièrement en ce qui concerne la protection des infrastructures critiques, en fournissant une approche systématique et adaptable aux besoins spécifiques des organisations.

Outlines

此内容仅限付费用户访问。 请升级后访问。

立即升级Mindmap

此内容仅限付费用户访问。 请升级后访问。

立即升级Keywords

此内容仅限付费用户访问。 请升级后访问。

立即升级Highlights

此内容仅限付费用户访问。 请升级后访问。

立即升级Transcripts

此内容仅限付费用户访问。 请升级后访问。

立即升级浏览更多相关视频

COBIT®: c'est quoi? 3 minutes pour tout comprendre

Evasion or Endurance? - Liberator (Bow/Staff) Build Update -1.8.0 | Throne and Liberty

🇫🇷 Comment créer un formulaire dans n8n avec le nœud Form ? (2026)

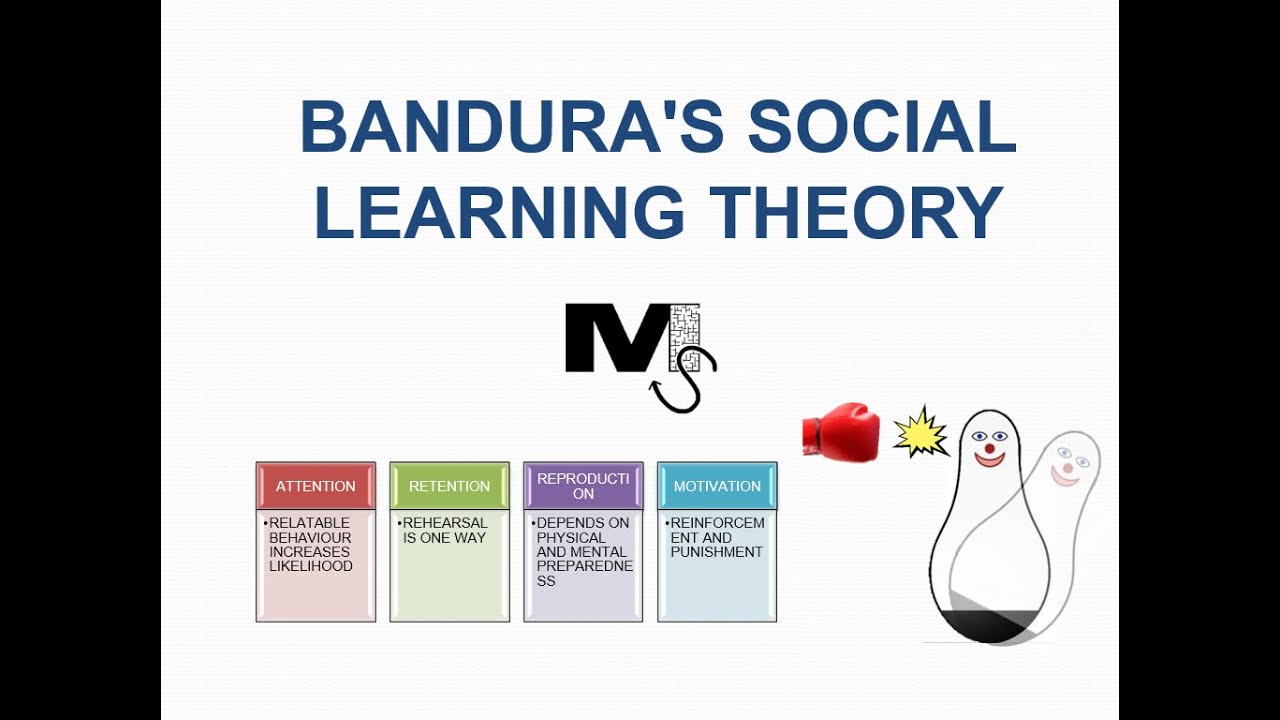

Bandura's Social Learning Theory - Simplest Explanation Ever

🚀 Bitcoin to $100,000 before the end of 2023?!

Fonctions Cognitives - L'Attention

5.0 / 5 (0 votes)