Profiling Hackers - The Psychology of Cybercrime | Mark T. Hoffmann | TEDxHHL

Summary

TLDRMark T. Hofmann, un analyste criminel et profiler, explore le monde de la cybercriminalité, démystifiant les profils et les motivations des hackers. Il révèle l'importance de la psychologie dans les cyberattaques, mettant en lumière les techniques de manipulation sociale utilisées par les criminels pour exploiter les vulnérabilités humaines. À travers des exemples concrets et des stratégies psychologiques telles que la distraction et l'autorité, Hofmann explique comment les hackers se jouent des émotions humaines pour réussir leurs attaques. Il insiste sur l'importance de la sensibilisation pour devenir une 'pare-feu humain' et prévenir les cybercrimes.

Takeaways

- 😀 Les hackers ne sont pas toujours des individus isolés, mais font souvent partie de structures organisées ressemblant à des entreprises.

- 😀 Plus de 90 % des cyberattaques sont causées par des erreurs humaines, et non par des défaillances techniques.

- 😀 Les hackers exploitent les faiblesses humaines par des techniques de manipulation psychologique comme la distraction, la sympathie et l'autorité.

- 😀 Le principe de la **distraction** permet aux hackers de détourner l'attention de leurs victimes tout en accomplissant leurs attaques.

- 😀 Le principe de la **sympathie** est utilisé par les hackers pour créer un lien émotionnel avec leurs victimes, rendant les attaques plus efficaces.

- 😀 Le principe de **l'autorité** exploite la tendance des gens à faire confiance aux figures d'autorité, comme les institutions ou les marques, pour manipuler les décisions.

- 😀 Les hackers sont souvent jeunes, intelligents et bien éduqués, et leurs motivations principales sont l'argent, l'espionnage et parfois le défi personnel.

- 😀 La meilleure défense contre les cyberattaques est la **sensibilisation** : une formation adéquate peut aider les gens à éviter les pièges de l'ingénierie sociale.

- 😀 Le **phishing** est une technique courante où les hackers se font passer pour des institutions fiables pour voler des informations sensibles.

- 😀 Les cybercriminels utilisent des stratégies psychologiques pour manipuler les victimes en créant des situations urgentes, souvent pour les forcer à agir sans réfléchir.

- 😀 La prévention des cyberattaques repose sur la capacité des individus à reconnaître les signes de manipulation psychologique et à remettre en question les demandes suspectes.

Q & A

Pourquoi Mark T. Hofmann se décrit-il comme un 'profilage criminel' et non un analyste technique de la cybercriminalité ?

-Mark T. Hofmann se décrit comme un 'profilage criminel' car il s'intéresse au comportement des hackers et à la psychologie qui les motive. Plutôt que de se concentrer uniquement sur les aspects techniques des cyberattaques, il analyse les décisions et les comportements des cybercriminels pour comprendre leurs profils psychologiques et leurs motivations.

Comment les cybercriminels utilisent-ils les failles humaines pour mener leurs attaques ?

-Les cybercriminels exploitent les erreurs humaines, telles que la négligence, la distraction ou la confiance excessive. Par exemple, ils utilisent des techniques de manipulation psychologique telles que l'ingénierie sociale, où ils poussent les victimes à divulguer des informations sensibles, comme des mots de passe ou des données financières, par des messages ou des appels frauduleux.

Quelle est la principale raison pour laquelle les jeunes hackers choisissent de s'engager dans la cybercriminalité ?

-La principale raison pour laquelle les jeunes hackers s'engagent dans la cybercriminalité est souvent la recherche de sensations fortes, ou le défi de 'battre le système'. Bien qu'ils aient des opportunités légales de gagner de l'argent, comme travailler pour des entreprises comme Google, leur désir de se sentir plus intelligents que les autorités ou d'explorer des défis complexes est un moteur psychologique puissant.

Quel rôle joue l'analyse du langage dans le profilage des hackers ?

-L'analyse du langage permet de faire des hypothèses sur l'origine géographique, le niveau d'éducation et même la personnalité d'un hacker. Par exemple, la manière dont un hacker écrit un mot comme 'comportement' peut révéler s'il vient des États-Unis, du Royaume-Uni ou d'une autre région, ce qui aide les enquêteurs à établir des profils psychologiques et géographiques.

Pourquoi les hackers utilisent-ils des techniques de 'détournement d'attention' comme le montre l'exemple de l'illusion du foulard et de l'œuf ?

-Les hackers utilisent des techniques de détournement d'attention pour manipuler les victimes et les amener à prendre des décisions hâtives. En éliminant la pensée critique et en focalisant l'attention de la victime sur un détail insignifiant, ils rendent plus probable que celle-ci commette une erreur, comme cliquer sur un lien de phishing, sans réfléchir aux conséquences.

Qu'est-ce que l'ingénierie sociale et comment les hackers l'utilisent-ils pour manipuler les gens ?

-L'ingénierie sociale est une technique de manipulation psychologique où les hackers exploitent les vulnérabilités humaines pour tromper les victimes. Ils manipulent les émotions, comme la peur, l'urgence ou la sympathie, pour amener les gens à révéler des informations sensibles ou à effectuer des actions qui les exposent à des cyberattaques.

Quels sont les profils typiques des hackers, selon les recherches actuelles ?

-Les hackers, en particulier les 'black hat hackers', sont souvent jeunes (moins de 30 ans), intelligents et bien éduqués. La plupart d'entre eux commencent à hacker dès leur adolescence, entre 10 et 15 ans. Contrairement à ce que l'on pourrait penser, la majorité ne vient pas de milieux socioéconomiques défavorisés, mais sont motivés par l'argent, l'espionnage, ou le défi intellectuel.

Pourquoi les hackers utilisent-ils des messages d'urgence dans leurs attaques, comme 'Votre compte a été bloqué' ?

-Les messages d'urgence sont conçus pour créer un sentiment de panique chez les victimes, les poussant à agir rapidement sans réfléchir. Cette pression temporelle réduit la capacité de la victime à évaluer correctement la situation, augmentant ainsi les chances qu'elle clique sur un lien malveillant ou fournisse des informations sensibles.

Comment la 'sympathie' est-elle exploitée par les hackers dans leurs attaques ?

-Les hackers exploitent notre tendance à faire confiance à des personnes sympathiques ou agréables. Par exemple, ils peuvent envoyer un clé USB 'sympathique' à quelqu'un, sachant que la curiosité ou la gentillesse incitera la victime à la brancher sur un ordinateur, ce qui peut déclencher une cyberattaque grave.

Qu'est-ce que le 'principe de l'autorité' et comment est-il utilisé par les cybercriminels ?

-Le 'principe de l'autorité' repose sur notre tendance à faire confiance à des figures d'autorité, comme des médecins, des policiers ou des experts. Les cybercriminels exploitent ce principe en envoyant des emails falsifiés prétendant venir d'institutions comme l'FBI ou la banque, ce qui les rend plus crédibles et incite les victimes à agir sous pression ou à divulguer des informations sensibles.

Outlines

Cette section est réservée aux utilisateurs payants. Améliorez votre compte pour accéder à cette section.

Améliorer maintenantMindmap

Cette section est réservée aux utilisateurs payants. Améliorez votre compte pour accéder à cette section.

Améliorer maintenantKeywords

Cette section est réservée aux utilisateurs payants. Améliorez votre compte pour accéder à cette section.

Améliorer maintenantHighlights

Cette section est réservée aux utilisateurs payants. Améliorez votre compte pour accéder à cette section.

Améliorer maintenantTranscripts

Cette section est réservée aux utilisateurs payants. Améliorez votre compte pour accéder à cette section.

Améliorer maintenantVoir Plus de Vidéos Connexes

Belajar HTML Untuk Pemula | Variabel Pada HTML

isu ss welcome speedskating 540p

Common Tools for Layout

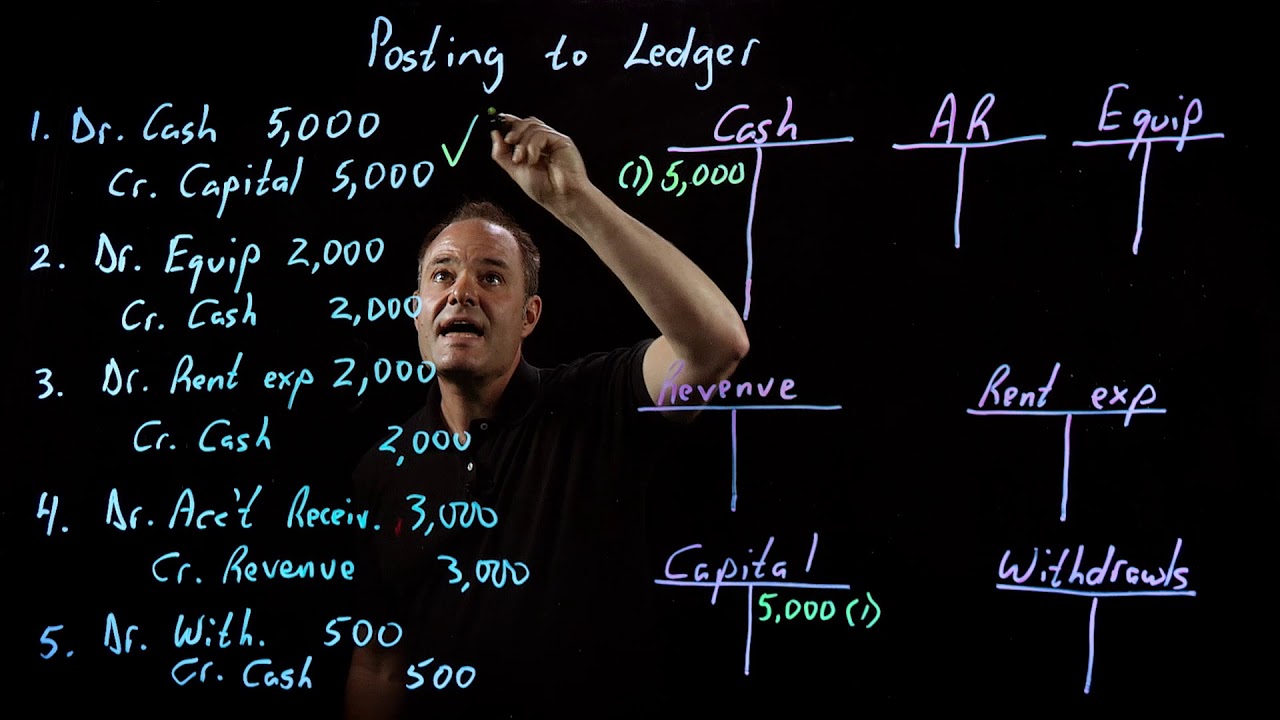

Accounting Fundamentals | Posting to the Ledger

Kinetics Study on the Reaction between Sodium Thiosulphate and Hydrochloric Acid - MeitY OLabs

BATIK ECOPRINT ALA MODESTART, BIKIN FASHION STYLE MAKIN BERKELAS!

5.0 / 5 (0 votes)