IP Sec VPN Fundamentals

Summary

TLDRفي هذا الدرس، تم استعراض أساسيات بروتوكولات IPsec واستخداماتها في تأمين الأنفاق عبر الشبكات غير الآمنة مثل الإنترنت. تم شرح كيفية إنشاء نفق آمن بين المواقع عبر الإنترنت باستخدام مفاتيح تم تبادلها بطريقة آمنة، بالإضافة إلى توضيح عمليات التشفير المتناظر وغير المتناظر. تم التطرق أيضًا إلى عمليتي IKE Phase 1 و Phase 2، وكيفية تبادل المفاتيح وإنشاء نفق آمن لنقل البيانات. كما تم التمييز بين شبكات VPN المعتمدة على السياسات والطرق لتوضيح الاختلافات في تكوين الأمان حسب نوع حركة المرور.

Takeaways

- 😀 IPsec هو مجموعة من البروتوكولات التي تعمل معاً لإنشاء أنفاق شبكية آمنة عبر شبكات غير آمنة مثل الإنترنت العام.

- 😀 يتم استخدام IPsec لتوفير المصادقة بحيث يمكن للأقران المتصلين تأكيد هويتهم قبل الاتصال.

- 😀 IPsec يوفر التشفير للبيانات المنقولة عبر الأنفاق، مما يعني أن البيانات تصبح مشفرة وغير قابلة للمراقبة أو التعديل.

- 😀 يتم تحديد حركة المرور المثيرة للاهتمام على أساس القواعد المعرّفة مسبقاً، وعندما يتم العثور على حركة المرور المثيرة للاهتمام، يتم إنشاء نفق VPN.

- 😀 يوجد نوعان من التشفير: التشفير المتناظر الذي يكون سريعًا ولكنه يتطلب تبادل المفاتيح بشكل آمن، والتشفير غير المتناظر الذي يُستخدم لتبادل المفاتيح بشكل آمن.

- 😀 IPsec يتبع مرحلتين رئيسيتين في عملية الاتصال: IKE المرحلة الأولى و IKE المرحلة الثانية.

- 😀 IKE المرحلة الأولى تتضمن التبادل الأولي للمفاتيح باستخدام التشفير غير المتناظر والتوثيق عبر مفاتيح مشتركة مسبقًا أو شهادات.

- 😀 في المرحلة الثانية من IKE، يتم استخدام المفاتيح المتناظرة التي تم إنشاؤها في المرحلة الأولى لتشفير حركة المرور عبر النفق VPN.

- 😀 يتم استخدام خوارزمية Diffie-Hellman لتبادل المفاتيح بشكل آمن بين الأقران دون الحاجة إلى تبادل المفاتيح الفعلية.

- 😀 يوجد نوعان من VPN: VPN استنادًا إلى السياسات، حيث يتم تحديد القواعد بناءً على نوع حركة المرور، وVPN استنادًا إلى المسارات حيث يتم توجيه حركة المرور وفقًا للمجال الشبكي.

- 😀 VPN استنادًا إلى السياسات توفر مرونة أكبر لكنها أصعب في التكوين، بينما VPN استنادًا إلى المسارات أسهل في الإعداد ولكنها أقل مرونة.

Q & A

ما هو بروتوكول IPsec ولماذا هو مهم؟

-بروتوكول IPsec هو مجموعة من البروتوكولات التي تعمل معًا لإنشاء أنفاق شبكية آمنة عبر الشبكات غير الآمنة، مثل الإنترنت العام. وهو مهم لأنه يوفر التوثيق والتشفير للبيانات المنقولة، مما يحميها من التعديل أو المراقبة.

كيف يعمل IPsec على تأمين البيانات عبر الشبكة؟

-يستخدم IPsec التوثيق والتشفير لضمان أن البيانات المنقولة بين الأقران (مثل أجهزة التوجيه) تبقى آمنة. يتم إنشاء نفق آمن عبر الإنترنت العام، ويُستخدم التشفير لحماية البيانات خلال النقل.

ما هو 'المرور المثير' (Interesting Traffic) في IPsec؟

-المرور المثير هو حركة مرور البيانات التي تتطابق مع قواعد معينة، مثل الشبكات أو الأنواع المعقدة من حركة المرور. عند اكتشاف مرور مثير، يتم إنشاء نفق VPN لنقل البيانات بأمان.

ما هي الفرق بين التشفير المتماثل والتشفير غير المتماثل؟

-التشفير المتماثل يستخدم نفس المفتاح للتشفير وفك التشفير، بينما يستخدم التشفير غير المتماثل مفتاحين مختلفين: مفتاح عام للتشفير ومفتاح خاص لفك التشفير. يُستخدم التشفير غير المتماثل لتبادل المفاتيح بأمان.

ما هو الفرق بين المرحلة الأولى والمرحلة الثانية في IPsec؟

-المرحلة الأولى في IPsec (IKE phase 1) تتعامل مع تبادل المفاتيح وتوثيق الهوية، بينما المرحلة الثانية (IKE phase 2) تتعامل مع إنشاء النفق الفعلي وتحديد أساليب التشفير لنقل البيانات.

ما هو عملية Diffie-Hellman ولماذا هي مهمة في IPsec؟

-Diffie-Hellman هي عملية تستخدم لتبادل المفاتيح بشكل آمن بين الأطراف دون إرسال المفاتيح الفعلية عبر الشبكة. تُستخدم في IPsec لتوليد مفتاح مشترك بين الأقران بشكل مستقل دون الحاجة لنقل المفاتيح عبر الشبكة.

ما هي أنواع VPN في IPsec؟

-هناك نوعان رئيسيان من VPNs في IPsec: VPNs المعتمدة على السياسات (Policy-based VPNs)، والتي تستخدم قواعد لتحديد حركة المرور المسموح بها، وVPNs المعتمدة على التوجيه (Route-based VPNs)، التي تستخدم الشبكات المعينة لتوجيه حركة المرور.

ما الفرق بين VPN المعتمد على السياسات وVPN المعتمد على التوجيه؟

-VPN المعتمد على السياسات يعتمد على قواعد محددة لتوجيه حركة المرور، مما يوفر مرونة أكبر ولكن يتطلب تكوينًا معقدًا. بينما VPN المعتمد على التوجيه يستخدم توجيه الشبكة لتوجيه حركة المرور، مما يجعله أسهل في الإعداد ولكنه أقل مرونة.

كيف يتم إنشاء نفق IPsec؟

-يتم إنشاء نفق IPsec عبر مرحلتين: المرحلة الأولى (IKE phase 1) لتبادل المفاتيح وتوثيق الهوية، ثم المرحلة الثانية (IKE phase 2) لإنشاء النفق الفعلي وتحديد أساليب التشفير للبيانات.

ما هي فائدة استخدام IKEv1 و IKEv2 في IPsec؟

-IKEv1 هو الإصدار الأقدم من بروتوكول تبادل المفاتيح، بينما IKEv2 هو الإصدار الأحدث ويحتوي على ميزات إضافية مثل دعم أفضل لأجهزة الجوال وتحسينات في الأمان. يختار المستخدم بينهما بناءً على متطلبات الأمان والأداء.

Outlines

هذا القسم متوفر فقط للمشتركين. يرجى الترقية للوصول إلى هذه الميزة.

قم بالترقية الآنMindmap

هذا القسم متوفر فقط للمشتركين. يرجى الترقية للوصول إلى هذه الميزة.

قم بالترقية الآنKeywords

هذا القسم متوفر فقط للمشتركين. يرجى الترقية للوصول إلى هذه الميزة.

قم بالترقية الآنHighlights

هذا القسم متوفر فقط للمشتركين. يرجى الترقية للوصول إلى هذه الميزة.

قم بالترقية الآنTranscripts

هذا القسم متوفر فقط للمشتركين. يرجى الترقية للوصول إلى هذه الميزة.

قم بالترقية الآنتصفح المزيد من مقاطع الفيديو ذات الصلة

Le Fonctionnement d'INTERNET | Processus d'une Requête WEB

مادة الفقه ٢ | الدرس الحادي عشر | الأستاذ أيمن أبوشعر

4.1 Introduction to the Network Layer

CH02_VID04_Website Reconnaissance Tools (Web Data Extractor,HTTrack)

What is a PoE Switch? Everything you Need to Know About PoE Switches

Online payments | Odoo Accounting

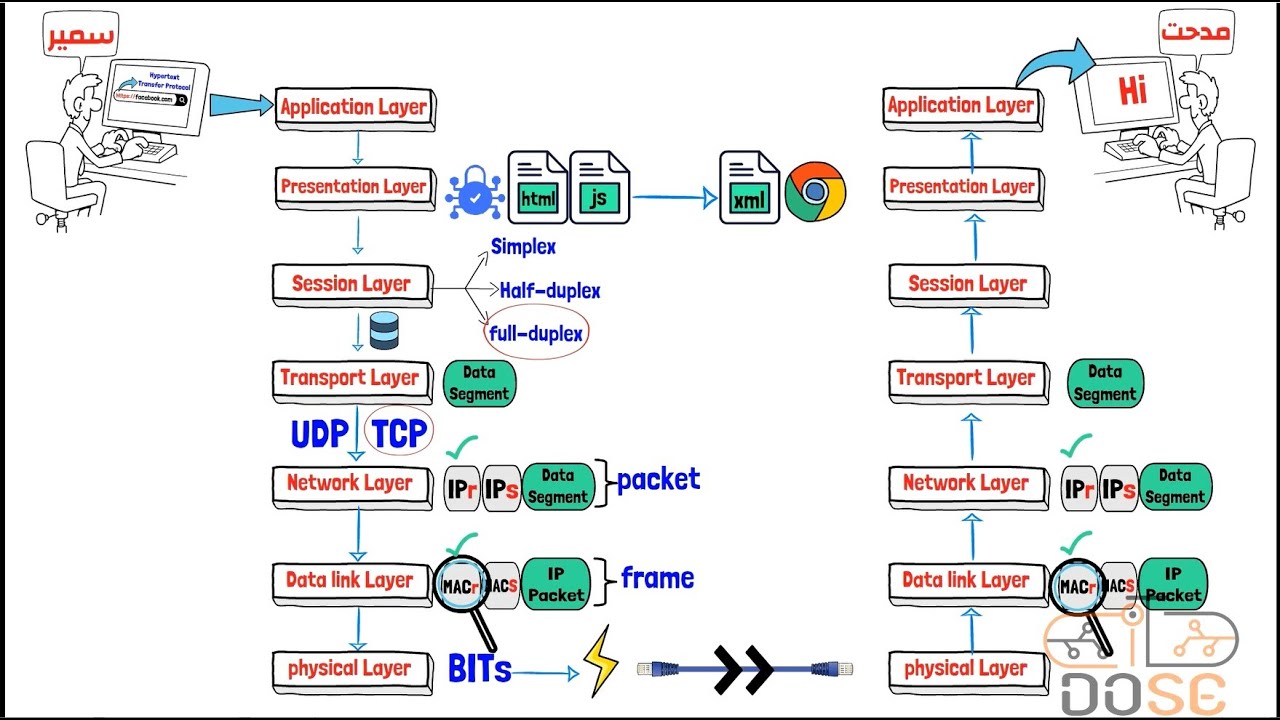

شرح ال OSI Model وال 7 مراحل شرح مبسط بالعربي في 20 دقيقة فقط

5.0 / 5 (0 votes)