How To Dump REAL Passwords on a Target Domain with DeHashed! - [EDUCATIONAL PURPOSES ONLY]

Summary

TLDRفي هذا الفيديو، يعرض المتحدث كيفية محاكاة هجوم قرصنة على منظمة أو بيانات شخصية باستخدام أدوات مثل ديهاشت لاسترداد كلمات المرور من تسريبات البيانات على الإنترنت. يوضح طريقة استخدام سكربت بايثون لاستهداف موقع معين مثل تسلا.com. ثم يقدم نصائح للدفاع ضد هجمات القراصنة مثل تفعيل المصادقة متعددة العوامل، ومراقبة تسريبات البيانات، وإجراء تدقيقات منتظمة على كلمات المرور، وأهمية إجراء اختبار اختراق لمنع الهجمات الحقيقية.

Takeaways

- 😀 يجب أن تفكر مثل الهاكر لتتمكن من منع الهجمات. الهدف هو محاكاة تهديد حقيقي لمساعدتك في حماية معلوماتك.

- 😀 استخدام أدوات مثل dehashed يمكن أن يساعد في استخراج كلمات المرور المسروقة من البيانات المقرصنة من الإنترنت المظلم.

- 😀 من الممكن الحصول على كلمات المرور المشفرة أو النصية من بيانات المستخدِمين المقرصنة باستخدام أدوات مثل dehashed.

- 😀 يجب استخدام مفاتيح API لتشغيل أدوات مثل dehashed بشكل آمن؛ حيث يمكن استخدامها لاستخراج بيانات الحسابات المسروقة.

- 😀 الهجوم باستخدام كلمات المرور المقرصنة (password spraying) يعتبر من أساليب الهجوم الشائعة التي تستخدم بيانات من التسريبات السابقة.

- 😀 من الضروري تفعيل المصادقة متعددة العوامل (MFA) لجميع الحسابات الحساسة لتقليل احتمالية اختراق الحسابات باستخدام كلمات المرور فقط.

- 😀 خدمات مثل dehashed وHave I Been Pwned تقدم مراقبة للتسريبات وتساعد المستخدمين على تحديث كلمات المرور الخاصة بهم عند الحاجة.

- 😀 يجب إجراء تدقيق دوري لكلمات المرور في المنظمات للتأكد من عدم استخدام كلمات مرور قديمة أو مكشوفة في التسريبات.

- 😀 إجراء اختبارات الاختراق المنتظمة (Pen Testing) يساعد في اكتشاف الثغرات الأمنية في بيئة العمل قبل أن يستغلها الهاكر.

- 😀 الاختلاف بين فحص الثغرات واختبار الاختراق هو أن الأخير يتضمن اختباراً عملياً وتطبيقياً من قبل مختبري اختراق محترفين لمحاكاة الهجمات الحقيقية.

Q & A

ما هي الطريقة الأفضل لإيقاف هاكر؟

-أفضل طريقة لإيقاف هاكر هي التفكير مثل هاكر. من خلال محاكاة الهجوم، يمكننا تحديد الثغرات الأمنية واتخاذ الإجراءات المناسبة لحماية البيانات.

ما هو موقع Dehashed وكيف يمكن استخدامه من قبل الهاكرز؟

-موقع Dehashed هو أداة للبحث في البيانات المسربة عبر الإنترنت. يمكن للهاكر استخدامه للحصول على معلومات مثل كلمات مرور المستخدمين، سواء كانت في نص عادي أو مشفرة، مما يساعد في هجمات مثل رش كلمات المرور.

كيف يتم استخدام Dehashed في اختبار الاختراق؟

-في اختبار الاختراق، يمكن استخدام Dehashed لاستهداف نطاق أو شركة معينة لاستخراج بيانات المستخدمين المسربة، مثل كلمات المرور والمعلومات الأخرى التي يمكن استغلالها لاحقًا.

هل يحتاج الشخص إلى اشتراك مدفوع لاستخدام Dehashed؟

-نعم، يتطلب استخدام Dehashed API الحصول على مفتاح API، والذي يمكن الحصول عليه مقابل تكلفة صغيرة. على سبيل المثال، يمكن شراء 100 طلب API مقابل حوالي 8 دولارات.

ما هي المخاطر عند استخدام كلمات مرور غير محمية بشكل كافٍ؟

-اعتمادك فقط على كلمات المرور يمكن أن يعرضك للخطر بشكل كبير. إذا كانت كلمات المرور قد تم تسريبها سابقًا أو كانت ضعيفة، فإنك تعرض نفسك للهجوم بسهولة من قبل الهاكرز، مما يسهل عليهم الوصول إلى حساباتك أو حتى تنفيذ هجمات مثل الفدية.

كيف يمكن للأفراد والشركات حماية أنفسهم من هجمات الهاكرز؟

-أهم خطوة لحماية نفسك هي تفعيل المصادقة متعددة العوامل (MFA). هذه الطريقة تجعل من الصعب على الهاكر اختراق حسابك حتى لو كانت كلمة المرور قد تم تسريبها.

هل يمكن للبنك أو الشركات الكبرى استخدام أدوات مثل Dehashed لتحسين الأمان؟

-نعم، الشركات يمكنها استخدام أدوات مثل Dehashed لمراقبة البيانات المسربة بشكل مستمر وتنبيه الموظفين في حالة تسريب أي معلومات، مما يساعدهم في تحسين الأمان بشكل كبير.

ما الفرق بين اختبار الاختراق وفحص الثغرات؟

-فحص الثغرات هو عملية آلية تتحقق من وجود مشاكل في النظام، بينما اختبار الاختراق هو عملية يدوية تتضمن استغلال الثغرات بشكل حقيقي لمحاكاة هجوم الهاكر، مما يساعد على اكتشاف الثغرات الأكثر تعقيدًا.

لماذا يوصي الفيديو بإجراء اختبار اختراق منتظم؟

-اختبارات الاختراق المنتظمة تساعد الشركات على تحديد الثغرات الأمنية التي قد لا تكون ظاهرة خلال فحص الثغرات العادي، مما يمكنها من معالجة المخاطر بشكل استباقي قبل أن يستغلها الهاكرز.

ما هي النصيحة الأخيرة التي يقدمها الفيديو للحماية من الهجمات؟

-النصيحة الأخيرة هي أن تقوم بعمل تدقيق منتظم لكلمات المرور في بيئتك، خاصة في الأنظمة مثل Active Directory، للتأكد من عدم استخدام كلمات مرور مسربة أو ضعيفة يمكن استغلالها في الهجمات.

Outlines

This section is available to paid users only. Please upgrade to access this part.

Upgrade NowMindmap

This section is available to paid users only. Please upgrade to access this part.

Upgrade NowKeywords

This section is available to paid users only. Please upgrade to access this part.

Upgrade NowHighlights

This section is available to paid users only. Please upgrade to access this part.

Upgrade NowTranscripts

This section is available to paid users only. Please upgrade to access this part.

Upgrade NowBrowse More Related Video

Build this JavaScript random password generator 🔑

How Hackers Exploit SQL Injections And Use SQLmap [REUPLOAD]

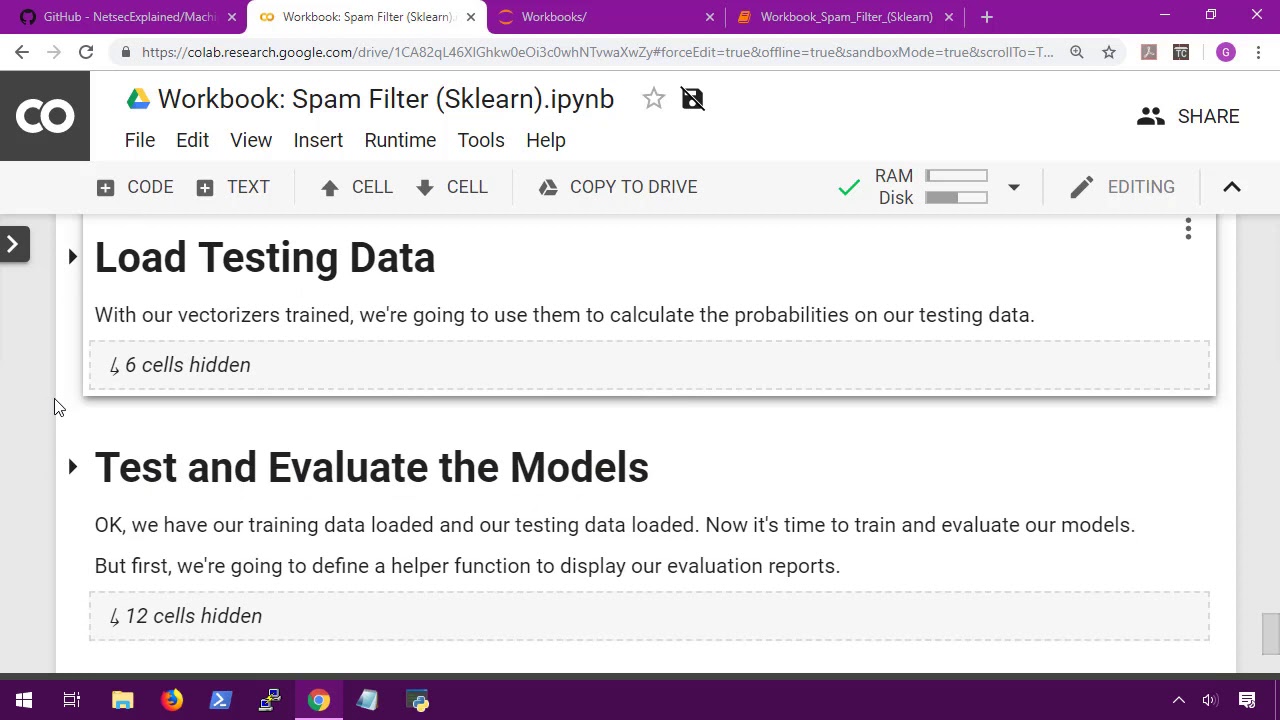

Machine Learning for Security Analysts - Part 2: Building a Spam Filter

تلخيص أي فيديو يوتيوب بالعربي بالذكاء الاصطناعي في ثواني معدودة

What is Brute Force Attack? | Learn to Crack Passwords using Brute Force Attack | Simplilearn

Affiliate Marketing With No Money in 2025

5.0 / 5 (0 votes)