Защита SSH-сервера — порты, ключи, port knocking, iptables

Summary

TLDRВ этом видео рассматривается защита сервера с использованием технологии 'knock', позволяющей скрыть открытые порты, доступ к которым возможен только после корректного послышания определенных портов. Обсуждаются порты в сетевых протоколах, их значимость и способы защиты SSH-сервера, включая запрет входа по паролю, использование защищенных ключей и перенаправление портов. Демонстрируется настройка 'knock' с помощью IP tables и создание правил для контроля доступа к SSH-серверу на нестандартном порту, что обеспечивает дополнительную безопасность.

Takeaways

- 🔐 Протокол Knock позволяет скрыть открытые порты сервера, открывая их только после корректных запросов в определенных портах.

- 🚪 Аналогия с дверью: Knock работает как сетевая комбинация, которая открывает 'замочную скважину' для доступа к серверу.

- 🛠️ Knock может быть полезен, но не является надежной защитой单独使用, так как сетевые запросы могут быть перехвачены.

- 🔑 Для большей безопасности SSH сервера рекомендуется использовать ключевой вход вместо паролей.

- 👮♂️ Запрет входа для root пользователя по SSH уменьшает риски безопасности.

- 🔗 Перенос SSH сервера на нестандартный порт может затруднить автоматическое обнаружение, но не предотвращает его.

- 🛡️ Использование IPTables для управления доступом к портам сервера через правильную последовательность запросов (Knock sequence).

- ⏰ Knock Daemon отслеживает сетевые запросы и активирует правила IPTables временно, после корректного Knock.

- 🔄 Создание динамического списка Knock последовательностей может увеличить уровень защиты, хотя это требует дополнительной настройки.

- 💻 Важно хранить резервные ключи и пароли в безопасном месте, чтобы не терять доступ к серверу в случае потери ключей.

Please replace the link and try again.

Outlines

Этот раздел доступен только подписчикам платных тарифов. Пожалуйста, перейдите на платный тариф для доступа.

Перейти на платный тарифMindmap

Этот раздел доступен только подписчикам платных тарифов. Пожалуйста, перейдите на платный тариф для доступа.

Перейти на платный тарифKeywords

Этот раздел доступен только подписчикам платных тарифов. Пожалуйста, перейдите на платный тариф для доступа.

Перейти на платный тарифHighlights

Этот раздел доступен только подписчикам платных тарифов. Пожалуйста, перейдите на платный тариф для доступа.

Перейти на платный тарифTranscripts

Этот раздел доступен только подписчикам платных тарифов. Пожалуйста, перейдите на платный тариф для доступа.

Перейти на платный тарифПосмотреть больше похожих видео

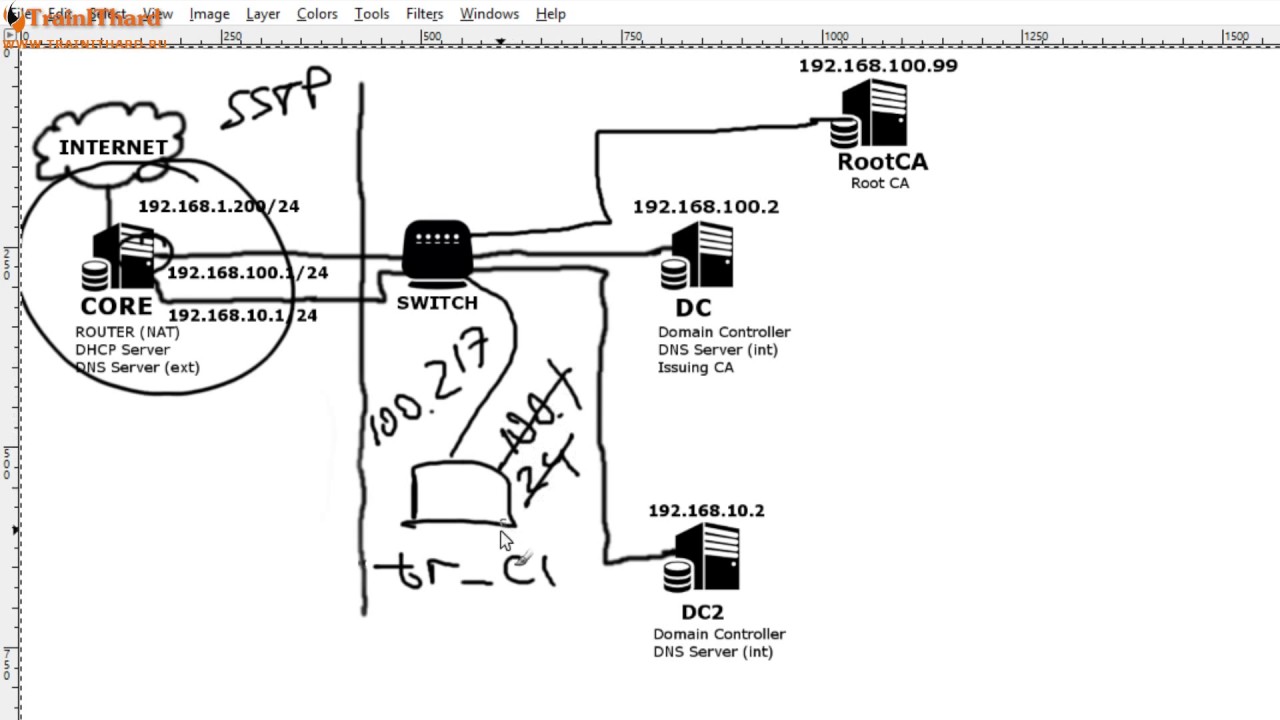

[Windows Server 2012 basics] Микроурок 11.5 - Настройка SSTP VPN

9 - Deployment в Kubernetes. Стратегии обновления приложений

ТОП 5 Нейросетей для Учебы!

Ваш пистолет используют против вас! Не выходите из дома с оружием, пока не посмотрели это видео!

5.1.9 Packet Tracer - Investigate STP Loop Prevention

Сети для несетевиков // OSI/ISO, IP и MAC, NAT, TCP и UDP, DNS

5.0 / 5 (0 votes)