Chema Alonso: 'Internet no se creó como una herramienta híper segura' | Salvados

Summary

TLDREl guion de este video revela cómo los datos personales se exponen en la red de manera similar a como se los gritaría en la calle, lo que es una práctica común en internet. Se discute la percepción errónea de seguridad en redes sociales y el correo electrónico, así como la criminalización de los hackers en los medios. El experto en seguridad informa sobre la facilidad de espionaje en redes públicas y la vulnerabilidad de dispositivos móviles, demostrando cómo se puede acceder a información privada y la gravedad de la problemática del cibercrimen. El mensaje principal es que la privacidad en línea es ilusoria y la seguridad de la información requiere de una conciencia y medidas preventivas constantes.

Takeaways

- 😲 La gente comparte habitualmente información personal en internet sin darse cuenta del riesgo de exponer sus datos.

- 🔒 Aunque hay áreas privadas en plataformas como Facebook, no todo es seguro y la privacidad no está garantizada.

- 🌐 No existe una legislación mundial que proteja la seguridad en internet, y las comunicaciones están sujetas a la legislación de los servidores.

- 👥 El término 'hacker' ha sido criminalizado en los medios, pero los hackers pueden ser buenos, enfocándose en la seguridad y exploración de tecnología.

- 😨 Existe una preocupación creciente entre los usuarios de internet por la posibilidad de que sus comunicaciones privadas sean espiadas.

- 📡 Los hackers pueden aprovecharse de las redes Wi-Fi públicas para interceptar datos, como contraseñas y comunicaciones personales.

- 📱 Los teléfonos móviles son vulnerables a virus y espionaje, y pueden ser controlados remotamente por aplicaciones maliciosas.

- 🔍 Los antivirus no son 100% efectivos, pero son una medida importante para reducir la exposición a virus y ataques.

- 💡 La conciencia sobre la seguridad en línea es crucial; es importante estar informado sobre las herramientas y prácticas seguras.

- 📱 Los smartphones son tan vulnerables como ordenadores y requieren la misma atención en términos de seguridad.

- 🌍 El cibercrimen es una industria global que busca beneficios económicos a través del robo de información y la explotación de la privacidad.

Q & A

¿Por qué podría ser considerada una imprudencia compartir datos personales en la calle según Chema?

-Compartir datos personales en la calle es imprudente porque es similar a lo que muchas personas hacen en Internet sin precaución, como rellenar información en cualquier página web o compartir información en redes sociales de forma proactiva.

¿Por qué la privacidad en Internet no es tan segura como se podría pensar?

-La privacidad en Internet no es segura porque no existe una herramienta hipersegura ni una legislación mundial que la proteja, y las comunicaciones están sujetas a la legislación de los lugares donde se encuentran los servidores.

¿Cómo se describe a un hacker según la perspectiva de Chema en el guion?

-Según Chema, un hacker es alguien que investiga la tecnología, intenta llevarla más allá de sus límites y, en el caso de la seguridad informática, busca y expone fallos de seguridad para que puedan ser arreglados.

¿Por qué Chema menciona que hay 'hackers buenos' según el guion?

-Chema menciona 'hackers buenos' para diferenciar a aquellos que utilizan sus habilidades para mejorar la seguridad y explorar límites tecnológicos de aquellos que cometen delitos y son criminalizados en los medios de comunicación.

¿Qué peligro representa conectarse a una red WiFi pública en un aeropuerto según el guion?

-Conectar a una red WiFi pública en un aeropuerto es peligroso porque es fácil para los hackers crear una red falsa que parezca gratuita para atraer a las personas a conectarse, lo que les da acceso a los datos de los usuarios.

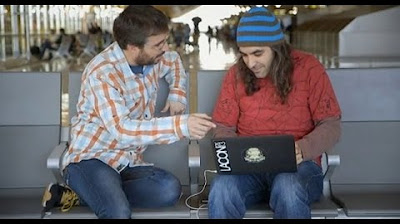

¿Cómo es que Chema y su interlocutor demuestran el riesgo de las redes WiFi públicas?

-Chema y su interlocutor demuestran el riesgo creando una red WiFi con el nombre 'free WiFi', mostrando cómo la gente se conectaría a ella y cómo podrían ser espiados los datos enviados a través de esa conexión.

¿Qué herramientas utiliza Chema para analizar el tráfico de red y por qué?

-Chema utiliza un analizador de tráfico de red para despiezar las comunicaciones entre la víctima y Internet, lo que le permite ver información confidencial como correos electrónicos y contraseñas.

¿Cómo es posible que Chema acceda a la cuenta de Facebook de una persona usando solo su usuario y contraseña?

-Chema puede acceder a la cuenta de Facebook de una persona una vez que ha interceptado su usuario y contraseña a través de la red, y simplemente introduce esa información en el sitio de Facebook para obtener acceso.

¿Qué acciones potencialmente peligrosas se mencionan que se pueden realizar una vez que se tiene acceso a la cuenta de Facebook de alguien?

-Se mencionan acciones como el robo de identidad, la difamación, cambiar los permisos de mensajes privados a públicos, y ver toda la información personal de la víctima.

¿Cómo se explica el riesgo de病毒感染 en los teléfonos móviles según el guion?

-El guion explica que los teléfonos móviles pueden ser infectados con un virus a través de aplicaciones no oficiales que se descargan en lugar de aplicaciones seguras, permitiendo a los atacantes espiar y controlar el dispositivo.

¿Qué medidas se sugieren para protegerse de los riesgos de seguridad en línea mencionados en el guion?

-Se sugiere el uso de antivirus, la educación y la conciencia sobre los riesgos de conectarse a redes públicas y la importancia de configurar correctamente los dispositivos y redes WiFi personales.

Outlines

Esta sección está disponible solo para usuarios con suscripción. Por favor, mejora tu plan para acceder a esta parte.

Mejorar ahoraMindmap

Esta sección está disponible solo para usuarios con suscripción. Por favor, mejora tu plan para acceder a esta parte.

Mejorar ahoraKeywords

Esta sección está disponible solo para usuarios con suscripción. Por favor, mejora tu plan para acceder a esta parte.

Mejorar ahoraHighlights

Esta sección está disponible solo para usuarios con suscripción. Por favor, mejora tu plan para acceder a esta parte.

Mejorar ahoraTranscripts

Esta sección está disponible solo para usuarios con suscripción. Por favor, mejora tu plan para acceder a esta parte.

Mejorar ahoraVer Más Videos Relacionados

Salvados - "La gente no se da cuenta de que puede poner todos sus datos personales en riesgo"

La telefonía IP y VoIP.

Los Guerreros De La Red Con Explicación Detallada

Como Funciona el Internet - Documental Audio Latino

Que no te líen - Protege tu privacidad: gestiona tu huella digital! | La tirita digital

Cómo funciona una conexión en internet. Curso de redes desde 0 | Cap 13 |

5.0 / 5 (0 votes)