Esta entrevista de trabajo hackea tu PC. Te muestro cómo.

Summary

TLDREn este video, el creador explica cómo las estafas en línea están siendo cada vez más sofisticadas, con énfasis en un caso reciente de un ataque mediante una oferta de trabajo falsa que afectó tanto al individuo como a su red. A través de esta historia, advierte sobre los peligros de caer en estas estafas y destaca la importancia de protegerse ante ataques cibernéticos. Además, ofrece recursos educativos para aprender Python e Inteligencia Artificial desde cero, invitando a los espectadores a unirse a sus cursos, con una advertencia sobre suscripciones no solicitadas.

Takeaways

- 😀 Los atacantes usan ofertas de trabajo falsas para distribuir malware.

- 😀 Los desarrolladores son el objetivo principal de estos ataques, ya que están buscando nuevas oportunidades laborales.

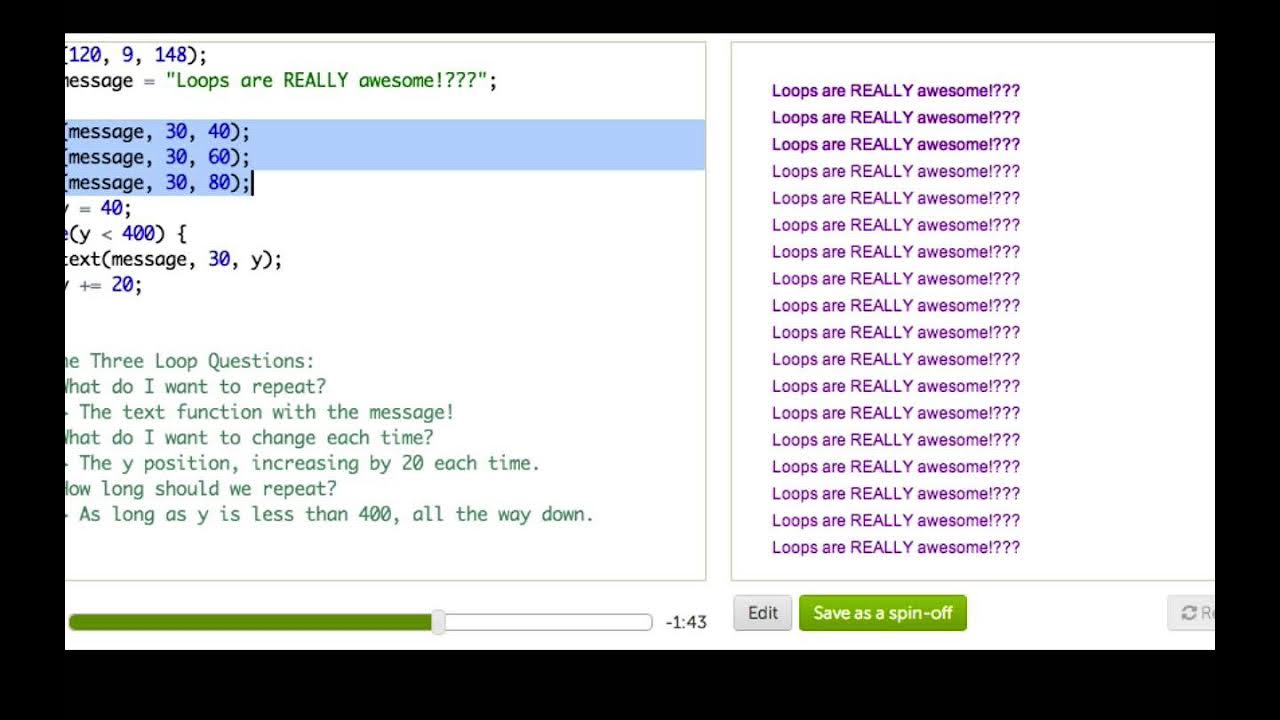

- 😀 El malware se oculta dentro de archivos Python aparentemente inofensivos, que parecen ser pruebas técnicas para las entrevistas.

- 😀 Una vez ejecutado el código malicioso, se conecta a un servidor de comando y control (C2), dando acceso total al atacante.

- 😀 El código malicioso puede descargar más software y controlar el sistema de la víctima de manera remota.

- 😀 Este tipo de ataques pueden tener graves consecuencias si infectan una red o sistema corporativo, no solo el dispositivo individual.

- 😀 Los investigadores han vinculado estos ataques a grupos de cibercriminales, incluyendo posibles conexiones con Corea del Norte.

- 😀 Aunque los ataques son técnicamente sofisticados, pueden ser prevenidos con precauciones básicas como la verificación de ofertas de trabajo.

- 😀 Es crucial que los desarrolladores y profesionales de TI mantengan sus sistemas seguros y sean cautelosos con archivos desconocidos.

- 😀 Los atacantes aprovechan el deseo de los profesionales de impresionar en entrevistas y pruebas técnicas, explotando esta vulnerabilidad.

- 😀 Los cursos de Python y aprendizaje de inteligencia artificial pueden ayudar a prevenir estos problemas si se utilizan correctamente, pero se deben revisar con cuidado las suscripciones y cargos adicionales.

Q & A

¿Qué es el propósito principal de este video?

-El propósito del video es educar sobre los riesgos de seguridad asociados con ofertas de trabajo falsas y cómo pueden ser utilizadas para infectar computadoras con malware, especialmente en el ámbito de la programación.

¿Cómo se lleva a cabo el ataque en el video?

-El ataque se lleva a cabo mediante una oferta de trabajo falsa, donde el candidato recibe un test técnico. Este test contiene un script malicioso que, al ejecutarse, establece una conexión con un servidor de control remoto para ejecutar comandos maliciosos en el equipo infectado.

¿Por qué el atacante usa un 'script de prueba' como método de infección?

-El atacante utiliza un 'script de prueba' porque parece legítimo y atractivo para los programadores que buscan empleo. Esto les engaña para que ejecuten el código en sus computadoras, permitiendo que el malware se instale sin sospechas.

¿Qué tipo de malware se menciona en el video?

-El malware en el video se describe como un tipo de software que se ejecuta en segundo plano, conectándose a un servidor remoto y ejecutando comandos como abrir aplicaciones, robar información o cifrar archivos.

¿Cómo se oculta el malware para evitar la detección?

-El malware se oculta en archivos y bibliotecas aparentemente inocentes, lo que dificulta su detección. Además, se asegura de ejecutar comandos en segundo plano para no levantar sospechas en el usuario.

¿Cuál es el riesgo de tener una persona hackeada en tu red?

-El riesgo de tener una persona hackeada en la misma red es grave, ya que el malware puede propagarse, infectando otros dispositivos o sistemas dentro de la red, lo que aumenta significativamente el daño potencial.

¿A qué grupo se atribuye este tipo de ataque según el video?

-El ataque se vincula con grupos cibercriminales de Corea del Norte, aunque el video menciona que este tema tiene implicaciones políticas que se dejan para análisis externos.

¿Qué se recomienda hacer para evitar caer en este tipo de ataques?

-Se recomienda estar alerta a las ofertas de trabajo sospechosas, verificar siempre la legitimidad de las empresas antes de ejecutar cualquier archivo, y tener un buen sistema de seguridad en la computadora para detectar software malicioso.

¿Cuál es el consejo del autor sobre aprender Python o Inteligencia Artificial?

-El autor ofrece cursos para aprender Python desde cero y también para adentrarse en la Inteligencia Artificial, sugiriendo que los interesados revisen bien los detalles de sus carritos de compra para evitar cargos adicionales no solicitados.

¿Qué precauciones deben tomar los usuarios antes de ejecutar cualquier archivo recibido por correo o por medio de una oferta de trabajo?

-Los usuarios deben asegurarse de que la oferta de trabajo provenga de una fuente confiable, verificar la autenticidad de los archivos enviados y usar software antivirus actualizado para escanear cualquier archivo antes de ejecutarlo.

Outlines

Esta sección está disponible solo para usuarios con suscripción. Por favor, mejora tu plan para acceder a esta parte.

Mejorar ahoraMindmap

Esta sección está disponible solo para usuarios con suscripción. Por favor, mejora tu plan para acceder a esta parte.

Mejorar ahoraKeywords

Esta sección está disponible solo para usuarios con suscripción. Por favor, mejora tu plan para acceder a esta parte.

Mejorar ahoraHighlights

Esta sección está disponible solo para usuarios con suscripción. Por favor, mejora tu plan para acceder a esta parte.

Mejorar ahoraTranscripts

Esta sección está disponible solo para usuarios con suscripción. Por favor, mejora tu plan para acceder a esta parte.

Mejorar ahoraVer Más Videos Relacionados

5.0 / 5 (0 votes)