Check if your PC is Hacked!

Summary

TLDRIn diesem Video zeigt der Creator, wie man überprüft, ob der Computer gehackt wurde, insbesondere durch das Vorhandensein von Trojanern und Remote-Verbindungen. Er erklärt, wie man mit einfachen Befehlen wie 'netstat' und Tools wie 'Process Hacker' verdächtige Verbindungen und Programme erkennt. Zusätzlich geht er auf die Bedeutung von Startprogrammen und Registry-Einträgen ein, die von Malware genutzt werden können, um sich bei jedem Neustart zu laden. Der Creator gibt auch Hinweise auf andere Anzeichen für einen Hack, wie zufällige Mausbewegungen und Webcam-Aktivität, und gibt nützliche Tipps zur Sicherheit und Malware-Erkennung.

Takeaways

- 😀 Überprüfe, ob dein Computer gehackt wurde, indem du nach verdächtigen Verbindungen suchst, die auf einen Trojaner hindeuten könnten.

- 😀 Nutze den Befehl 'netstat -dnbf' in der Eingabeaufforderung (CMD), um alle aktiven Verbindungen auf deinem PC zu sehen.

- 😀 Wenn du verdächtige Programme entdeckst, beende sie mit dem Befehl 'taskkill' oder durch den Task-Manager.

- 😀 Verwende 'Process Hacker', um eine übersichtliche Liste von Netzwerkverbindungen und verdächtigen Programmen zu erhalten.

- 😀 Achte auf DLL-Dateien, die an EXE-Dateien angehängt werden, da sie von Hackern zur Tarnung genutzt werden können.

- 😀 Überprüfe den Autostart-Ordner, um sicherzustellen, dass keine bösartigen Programme bei jedem Systemstart automatisch geladen werden.

- 😀 Du kannst den Autostart-Ordner über 'Windows R' und den Befehl 'shell:startup' einsehen.

- 😀 Verwende den Windows-Registrierungseditor (Regedit), um bösartige Einträge zu finden, die automatisch beim Starten des Systems ausgeführt werden.

- 😀 Schadhafter Code kann sich auch durch Code in der Registrierung verstecken, was erfordert, dass du tiefer in die Systemeinstellungen eingreifst.

- 😀 Weitere Anzeichen für einen möglichen Hack sind zufällige Mausbewegungen, ein eingeschaltetes Webcam-Licht oder unerklärliche Leistungseinbrüche des Systems.

Please replace the link and try again.

Outlines

Dieser Bereich ist nur für Premium-Benutzer verfügbar. Bitte führen Sie ein Upgrade durch, um auf diesen Abschnitt zuzugreifen.

Upgrade durchführenMindmap

Dieser Bereich ist nur für Premium-Benutzer verfügbar. Bitte führen Sie ein Upgrade durch, um auf diesen Abschnitt zuzugreifen.

Upgrade durchführenKeywords

Dieser Bereich ist nur für Premium-Benutzer verfügbar. Bitte führen Sie ein Upgrade durch, um auf diesen Abschnitt zuzugreifen.

Upgrade durchführenHighlights

Dieser Bereich ist nur für Premium-Benutzer verfügbar. Bitte führen Sie ein Upgrade durch, um auf diesen Abschnitt zuzugreifen.

Upgrade durchführenTranscripts

Dieser Bereich ist nur für Premium-Benutzer verfügbar. Bitte führen Sie ein Upgrade durch, um auf diesen Abschnitt zuzugreifen.

Upgrade durchführenWeitere ähnliche Videos ansehen

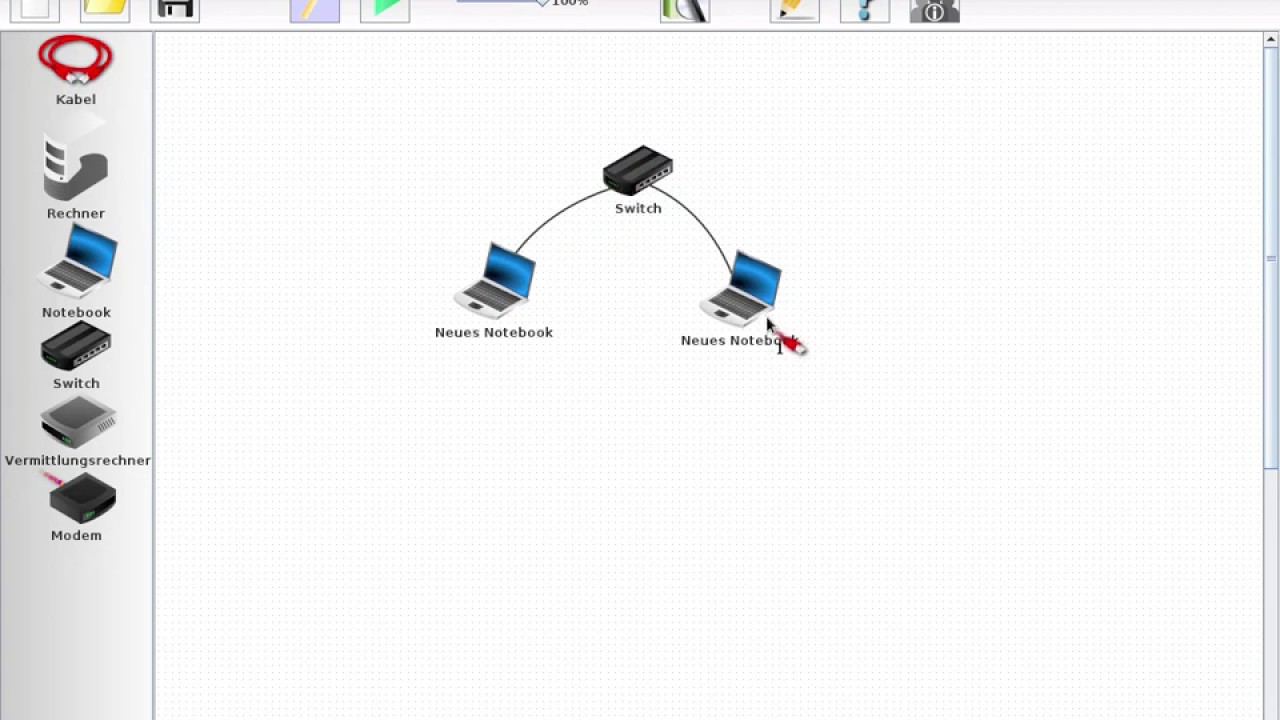

Ping im Netzwerk: Überprüfen ob Rechner erreichbar sind!

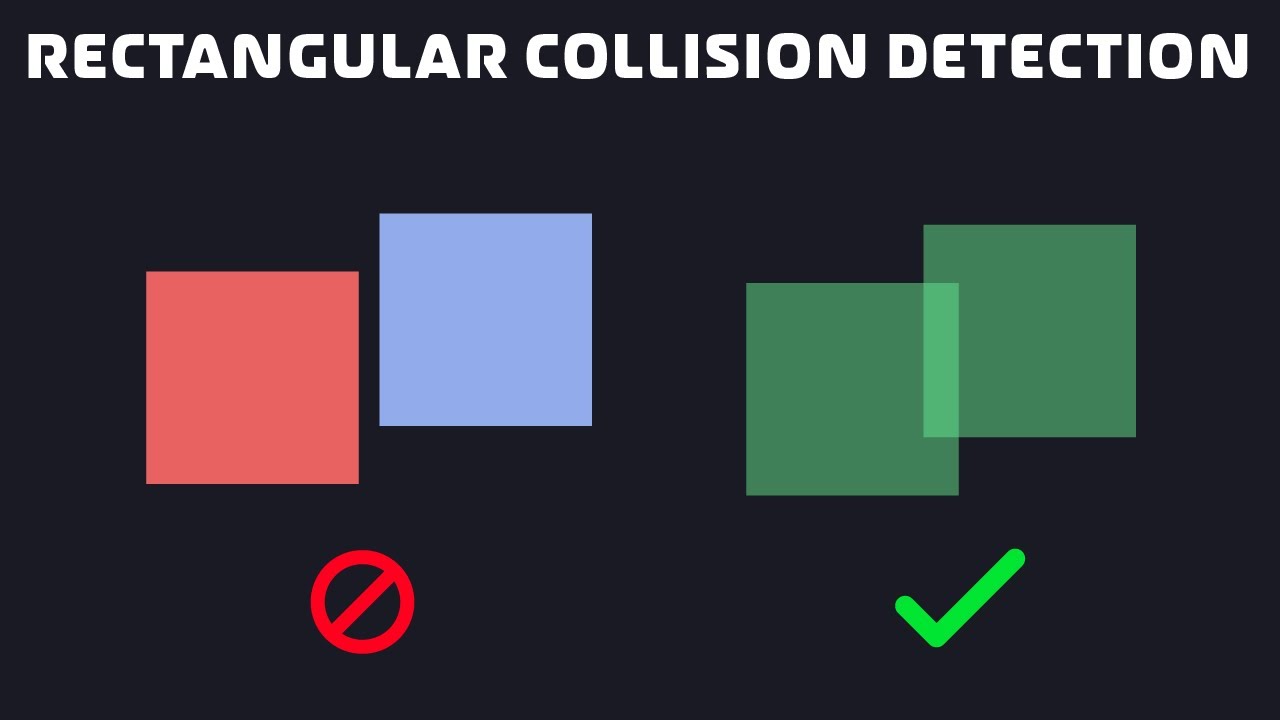

How to Code: Rectangular Collision Detection with JavaScript

Erörterung schreiben I musstewissen Deutsch

SYMMETRIE von Funktionen untersuchen – Achsensymmetrie und Punktsymmetrie berechnen

Einführung in Turing Maschinen

Basale Stimulation 3: vibratorisches Angebot

Krypto: Nicht Mal 1% WEISS, was hier Wirklich Abgeht!

5.0 / 5 (0 votes)