Nmap Tutorial to find Network Vulnerabilities

Summary

TLDRDans cette vidéo, l'instructeur présente Nmap, un outil essentiel pour les hackers et les professionnels de l'IT, permettant de scanner des réseaux à la recherche d'hôtes vivants, de ports ouverts et de vulnérabilités exploitables. Il explique diverses commandes Nmap, y compris les balayages de ports, la détection des systèmes d'exploitation et l'utilisation des scripts pour identifier les vulnérabilités. En plus, il montre des techniques de discrétion, comme les scans furtifs et l'utilisation de leurres pour éviter la détection. Un aperçu pratique de Nmap, essentiel pour ceux qui souhaitent approfondir leur compréhension de la sécurité réseau.

Takeaways

- 😀 Nmap est un outil puissant utilisé par les hackers et les professionnels de l'IT pour analyser les réseaux, identifier les hôtes actifs et découvrir des vulnérabilités exploitables.

- 😀 En utilisant la commande 'nmap', il est possible de scanner rapidement un réseau entier pour détecter les hôtes en ligne, ce qui est beaucoup plus efficace que de pinger chaque appareil individuellement.

- 😀 Nmap permet de détecter les ports ouverts sur les serveurs et de déterminer quels services sont potentiellement vulnérables, comme les serveurs web accessibles via les ports 80 et 443.

- 😀 La méthode de scan TCP utilisée par Nmap repose sur le processus de 'handshake' à trois voies, permettant de déterminer si un port est ouvert sans établir une connexion complète.

- 😀 Un scan plus furtif, appelé scan 'half-open' ou 'SYN scan', peut être utilisé pour éviter la détection par des systèmes de sécurité comme les IDS (systèmes de détection d'intrusions).

- 😀 Le protocole TCP, avec ses messages SYN et ACK, est essentiel pour comprendre comment Nmap interagit avec les hôtes pour vérifier les ports ouverts.

- 😀 Il est possible d'utiliser des scripts dans Nmap pour automatiser l'identification des vulnérabilités connues, en utilisant des bases de données comme les CVE (vulnérabilités et expositions communes).

- 😀 Nmap permet de détecter le système d'exploitation d'un hôte distant grâce à l'option de détection d'OS, ce qui aide à cibler les attaques en fonction des plateformes spécifiques.

- 😀 L'outil Nmap dispose d'une fonctionnalité d'obfuscation des scans, permettant de masquer l'adresse IP source en utilisant des adresses IP factices, rendant ainsi plus difficile l'identification de l'attaquant.

- 😀 Nmap propose des options avancées telles que le traceroute et la détection de versions de services, ce qui permet d'obtenir une vue d'ensemble détaillée de l'infrastructure réseau et des versions logicielles en usage.

Q & A

Qu'est-ce qu'InMap et pourquoi est-il essentiel pour les hackers et les professionnels de l'IT ?

-InMap est un outil de cartographie réseau gratuit utilisé pour analyser un réseau informatique. Il permet aux utilisateurs de scanner des hôtes, de détecter les systèmes d'exploitation en cours d'exécution, de vérifier les ports ouverts et de découvrir des vulnérabilités exploitables, ce qui en fait un outil indispensable pour les hackers et les professionnels de l'IT.

Quels sont les principaux avantages d'utiliser InMap pour scanner un réseau ?

-Les principaux avantages d'InMap incluent sa capacité à détecter rapidement les hôtes actifs sur un réseau, à identifier les ports ouverts et à fournir des informations détaillées sur les systèmes d'exploitation et les services en cours d'exécution, ce qui facilite les attaques et les tests de sécurité.

Comment InMap aide-t-il à l'énumération des systèmes lors de la phase de hacking ?

-InMap aide à l'énumération des systèmes en scannant les hôtes sur un réseau et en collectant des informations sur leurs ports ouverts, leurs systèmes d'exploitation et leurs services. Cette phase permet aux hackers de mieux comprendre les cibles potentielles avant de les exploiter.

Quelle est la différence entre un scan TCP complet et un scan furtif (Stealth Scan) dans InMap ?

-Un scan TCP complet utilise une procédure d'ouverture de connexion complète avec le serveur, incluant la synchronisation des paquets (SYN, SYN-ACK, ACK). En revanche, un scan furtif (Stealth Scan) envoie une requête SYN mais n'attend pas la réponse complète, ce qui permet de masquer l'origine du scan et d'éviter d'être détecté par les systèmes de sécurité.

Que sont les trois étapes du processus de poignée de main TCP utilisées par InMap ?

-Les trois étapes de la poignée de main TCP sont : l'envoi d'un paquet SYN pour initier la communication, la réponse SYN-ACK du serveur indiquant qu'il est prêt à établir une connexion, et l'envoi de l'ACK par le client pour établir la connexion complète.

Comment InMap peut-il être utilisé pour identifier les vulnérabilités sur un réseau ?

-InMap peut être configuré pour exécuter des scripts de détection de vulnérabilités, qui analysent les hôtes pour identifier les faiblesses de sécurité connues basées sur des CVE (Common Vulnerabilities and Exposures). Cela permet aux hackers ou aux administrateurs système de repérer les points d'entrée potentiels pour des attaques.

Quel est l'impact d'un scan InMap sur un réseau en termes de détection et de sécurité ?

-Les scans InMap peuvent générer du trafic qui est susceptible d'être détecté par des systèmes de détection d'intrusions (IDS) ou des pare-feu. Les scans complets peuvent être bruyants et attirer l'attention, mais des techniques comme le Stealth Scan permettent de réduire cette visibilité et d'éviter d'être détecté.

Comment utiliser un décoy (decoy) dans InMap pour masquer l'origine du scan ?

-InMap permet d'utiliser l'option '-D' pour spécifier des adresses IP de décoy. Cela crée l'illusion que plusieurs hôtes différents effectuent le scan, rendant plus difficile l'identification de l'IP source réelle du scan et réduisant ainsi les risques de détection.

En quoi consiste la détection du système d'exploitation avec InMap et comment cela aide-t-il un hacker ?

-La détection du système d'exploitation dans InMap permet d'identifier le type de système d'exploitation d'un hôte en analysant des informations spécifiques comme les versions des protocoles ou les réponses aux scans de ports. Cela aide un hacker à cibler des failles spécifiques aux systèmes d'exploitation détectés.

Quels sont les avantages d'utiliser InMap avec un moteur de scripts intégré pour l'automatisation de l'exploitation des vulnérabilités ?

-Le moteur de scripts d'InMap permet d'automatiser la détection et l'exploitation des vulnérabilités en exécutant des scripts personnalisés. Cela rend le processus de hacking plus rapide et plus efficace, car il peut analyser en profondeur les hôtes et trouver des failles exploitables sans intervention manuelle.

Outlines

هذا القسم متوفر فقط للمشتركين. يرجى الترقية للوصول إلى هذه الميزة.

قم بالترقية الآنMindmap

هذا القسم متوفر فقط للمشتركين. يرجى الترقية للوصول إلى هذه الميزة.

قم بالترقية الآنKeywords

هذا القسم متوفر فقط للمشتركين. يرجى الترقية للوصول إلى هذه الميزة.

قم بالترقية الآنHighlights

هذا القسم متوفر فقط للمشتركين. يرجى الترقية للوصول إلى هذه الميزة.

قم بالترقية الآنTranscripts

هذا القسم متوفر فقط للمشتركين. يرجى الترقية للوصول إلى هذه الميزة.

قم بالترقية الآنتصفح المزيد من مقاطع الفيديو ذات الصلة

Maîtriser NMAP en 2023 [Débutant/Intermédiaire]

Oubliez PowerPoint : le meilleur outil IA pour des présentations top ! | Tutoriel Gamma AI

Metricool de A à Z : Découvrez toutes les fonctionnalités du couteau Suisse des réseaux sociaux 🚀

Wazuh - 01. Introduction, c'est quoi ?

COBIT®: c'est quoi? 3 minutes pour tout comprendre

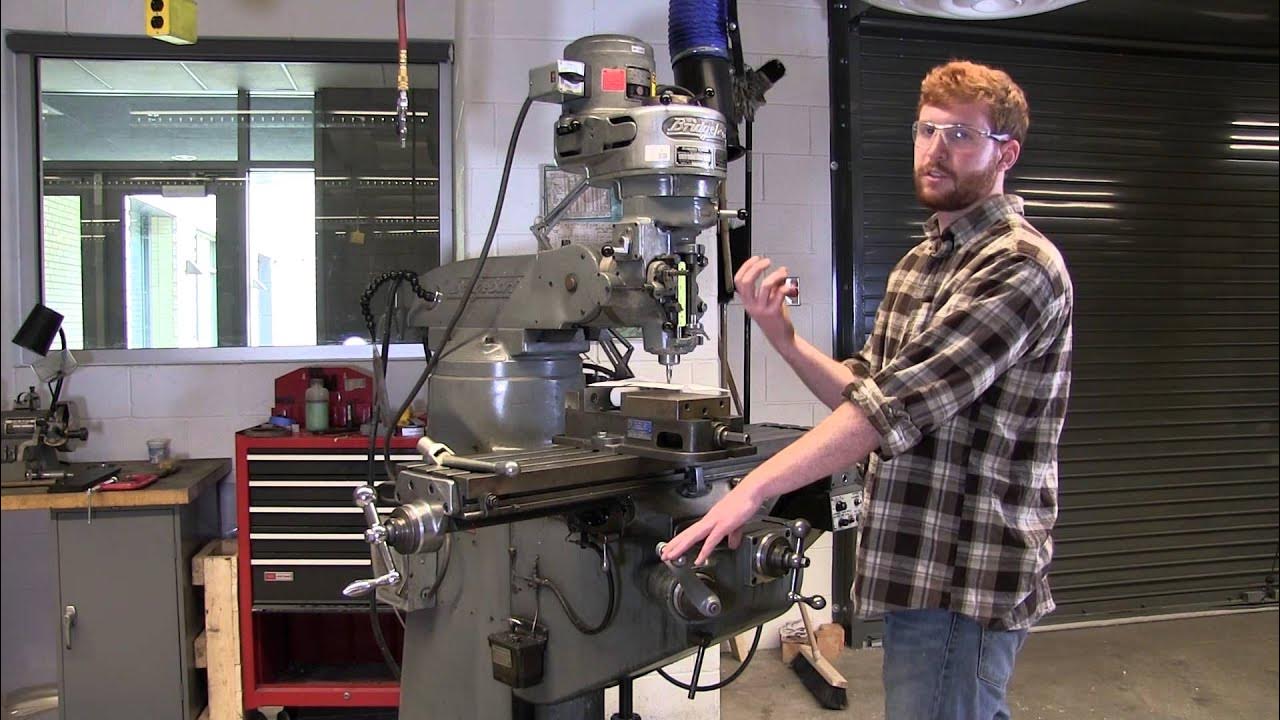

Manual Mill Tutorial

5.0 / 5 (0 votes)