Network Security Model

Summary

TLDRThe transcript appears to be a detailed discussion on network security models, focusing on the importance of secure communication and the challenges faced in maintaining data integrity and confidentiality in the digital age. It touches upon various aspects such as encryption algorithms, the role of security tokens, and the significance of secure messaging in protecting sensitive information. The script emphasizes the need for robust security measures, including the use of secure networks and the implementation of advanced security protocols to safeguard against potential threats and attacks. Additionally, it highlights the importance of understanding the intricacies of network security to ensure the effective protection of digital assets and information.

Takeaways

- 🔒 The presentation is about network security models.

- 📚 It aims to provide a comprehensive understanding of network security.

- 🛡️ Key points include designing specific security services.

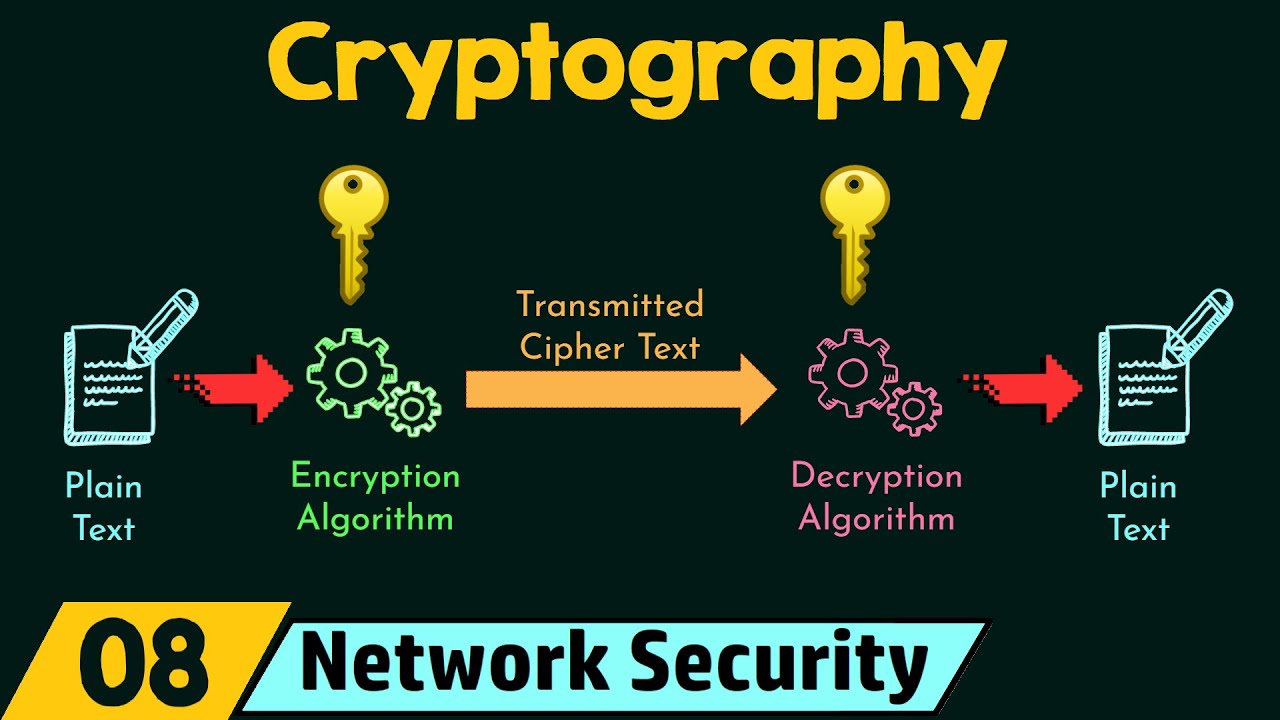

- 🔗 The model involves encryption and decryption processes to secure data.

- 💻 Emphasizes the importance of secure communication over computer networks.

- 📧 Discusses how messages are converted and transmitted securely over the internet.

- 🕵️♂️ Highlights the need for strong encryption algorithms to protect information.

- 🔍 Explains the role of security protocols in maintaining data integrity.

- 🛠️ Describes the use of various security tools and mechanisms like antivirus programs.

- 🛡️ Stresses the importance of both internal and external security controls.

Q & A

What is the main topic of the presentation?

-The main topic of the presentation is Network Security Models, focusing on the Let's Celebrate Up on Completion of the Thesis, Children Will Be Able to Start Comm No., and the basic understanding of network security tokens.

What is the significance of the network security model discussed in the script?

-The network security model is significant as it provides a structured approach to ensuring the security and integrity of data transmitted over a network, particularly focusing on encryption and decryption processes.

What does the script mention about the role of encryption in network security?

-The script mentions that encryption plays a crucial role in network security by transforming readable data into a secure format that can only be accessed by authorized entities, thus protecting sensitive information.

How does the script describe the process of message transmission over the internet?

-The script describes the process as one where a message can travel over the internet and will definitely reach the destination novel. The destination date is the receiver receives them as, and the message can be converted back to its original form for the receiver to understand.

What is the importance of the transformation function in the script's context?

-The transformation function is important as it pertains to the conversion of data into a secure format for transmission and back to its original form upon receipt, ensuring the security and integrity of the message.

What does the script suggest about the future of network security?

-The script suggests that network security will continue to evolve, with a focus on more knowledge-based networks and security forces, indicating an ongoing need for advanced security measures.

What is the role of the 'Communication Facility Center' mentioned in the script?

-The 'Communication Facility Center' is implied to be a key component in the network security model, potentially responsible for facilitating secure communication and message transmission.

How does the script address the issue of unauthorized access in network security?

-The script addresses unauthorized access by emphasizing the need for encryption, decryption, and the use of secure protocols to prevent intruders from gaining access to the information system.

What is the significance of the 'subscriber information' in the context of network security?

-The 'subscriber information' is significant as it represents the data that needs to be protected. The script suggests that secure message transmission and proper encryption are essential to safeguard this information.

What does the script imply about the importance of security protocols in network security?

-The script implies that security protocols are essential for the proper functioning of network security. They provide a set of rules and regulations that govern how data is transmitted and secured over a network.

Outlines

This section is available to paid users only. Please upgrade to access this part.

Upgrade NowMindmap

This section is available to paid users only. Please upgrade to access this part.

Upgrade NowKeywords

This section is available to paid users only. Please upgrade to access this part.

Upgrade NowHighlights

This section is available to paid users only. Please upgrade to access this part.

Upgrade NowTranscripts

This section is available to paid users only. Please upgrade to access this part.

Upgrade Now5.0 / 5 (0 votes)