Comment Retrouver N’importe Qui Sur Internet Grâce à L'OSINT

Summary

TLDRCette vidéo présente l'OSINT, ou 'renseignement en sources ouvertes', montrant comment des informations publiques sur Internet peuvent être utilisées pour retrouver des détails sur n'importe qui. Elle explique les techniques avancées de recherche telles que le Google Dorking, l'analyse de métadonnées, et l'utilisation d'outils de reconnaissance faciale. Elle met en garde contre l'utilisation non éthique de ces méthodes et insiste sur l'importance de la prudence en ligne, soulignant que les traces laissées peuvent être indélébiles.

Takeaways

- 🕵️♂️ L'OSINT (Open Source Intelligence) est la collecte et l'analyse d'informations provenant de sources publiques et accessibles à tous, telles que les réseaux sociaux et les bases de données publiques.

- 🌐 L'Internet permet de retrouver une grande quantité d'informations sur une personne, même sans connaissances en informatique, en utilisant différentes méthodes et ressources.

- 🔍 Le Google Dorking est une technique de recherche avancée qui utilise des opérateurs spécifiques pour trouver des informations cachées ou sensibles sur Internet.

- 🖼️ Les outils de recherche inversée d'images, comme PimEyes et TinEye, permettent de trouver des occurrences similaires d'une photo sur Internet et d'identifier des lieux ou des personnes.

- 📸 Les métadonnées d'une image, telles que la date, l'heure et le lieu de prise de vue, peuvent être extraites à l'aide d'outils comme exiv2 ou exifdata.com pour fournir des détails précieux sur une photo.

- 📱 Les réseaux sociaux sont une mine d'informations sur les activités, les intérêts et les relations d'une personne, et peuvent être explorés à l'aide d'outils comme WhatsMyName.app et OSINTgram.

- 🔎 Les outils comme Epieos, OSINT Industries et Hunter.io permettent de rechercher des informations à partir d'adresses e-mail ou de numéros de téléphone et d'identifier des profils associés sur les réseaux sociaux.

- 🌍 Wikimapia et Google Earth sont des outils de géolocalisation qui aident à identifier des lieux à partir de photos et à explorer les environs de manière détaillée.

- 💡 Les bases de données des fuites de données, comme Have I Been Pwned et DeHashed, permettent de vérifier si des informations personnelles ont été compromises et sont disponibles sur le dark web.

- 🛠️ Les plateformes comme OSINT Framework et Bellingcat offrent une liste complète d'outils OSINT classés par catégories pour mener des recherches efficaces.

- 🧠 L'importance de la réflexion critique et de l'adoption d'une méthodologie rigoureuse et structurée dans le processus d'OSINT ne peut être sous-estimée.

Q & A

Qu'est-ce que le concept d'OSINT et comment est-il décrit dans le script ?

-L'OSINT, pour 'renseignement en sources ouvertes', fait référence à la collecte et à l'analyse d'informations provenant de sources publiques et accessibles à tous, telles que les réseaux sociaux, forums, sites web, bases de données publiques, etc. Le script l'explique comme un domaine fascinant mais aussi effrayant, qui peut révéler des informations introuvables auparavant.

Quels sont les risques associés à l'utilisation de l'OSINT pour des activités non éthiques ou illégales ?

-L'utilisation de l'OSINT à des fins non éthiques ou illégales est non seulement répréhensible mais est également punie par la loi. Le script souligne l'importance d'utiliser ces techniques à des fins éducatives uniquement.

Quelle est une des techniques d'OSINT mentionnées dans le script et comment fonctionne-t-elle ?

-L'une des techniques mentionnées est le Google Dorking, qui consiste à utiliser des opérateurs de recherche avancés pour obtenir des résultats de recherche très ciblés. Par exemple, pour trouver des publications sur Instagram qui mentionnent un utilisateur, on peut utiliser une requête spécifique.

Quels outils sont utilisés pour la recherche inversée d'images et comment fonctionnent-ils ?

-PimEyes et TinEye sont mentionnés comme des outils de recherche inversée d'images. PimEyes se concentre sur la reconnaissance faciale pour identifier des personnes à partir de photos, tandis que TinEye cherche des correspondances d'images basées sur leurs caractéristiques visuelles.

Quelles sont les métadonnées et pourquoi sont-elles importantes dans l'OSINT ?

-Les métadonnées sont des informations intégrées dans une image, comme la date et l'heure de prise de vue, le lieu et les caractéristiques de l'appareil photo utilisé. Elles sont importantes car elles peuvent fournir des détails précieux sur une photo et sont souvent incluses sous la forme de données EXIF.

Quel est le rôle des réseaux sociaux dans l'OSINT et comment peuvent-ils être explorés ?

-Les réseaux sociaux sont une source riche en données pour l'OSINT, révélant des informations sur les activités, les intérêts et les relations d'une personne. Ils peuvent être explorés à l'aide d'outils comme WhatsMyName.app pour rechercher un nom d'utilisateur sur plusieurs sites et réseaux sociaux en même temps.

Quels sont les outils spécifiques mentionnés pour la recherche à partir d'un email ou d'un numéro de téléphone ?

-Epieos, OSINT Industries et Hunter.io sont mentionnés comme des outils spécifiques pour la recherche à partir d'un email ou d'un numéro de téléphone. Ils permettent de découvrir des profils associés sur les réseaux sociaux et d'obtenir des informations publiques disponibles en ligne.

Comment Wikimapia et Google Earth peuvent-ils aider dans l'OSINT ?

-Wikimapia et Google Earth peuvent aider dans l'OSINT en permettant de géolocaliser des lieux et de comparer les éléments visibles sur une photo avec des images satellites et des vues de rue. Cela permet d'obtenir un contexte plus précis sur l'emplacement de la photo et d'explorer les environs d'un lieu d'intérêt.

Quels sont les avantages de croiser plusieurs sources et outils dans l'OSINT ?

-Croiser plusieurs sources et outils dans l'OSINT permet de s'assurer d'avoir recueilli un maximum d'informations et d'éviter les biais. Les données issues d'une seule source peuvent être incomplètes, il est donc crucial de vérifier et de confronter les informations à travers différents moyens.

Quelle est la recommandation finale du script concernant la présence en ligne ?

-La recommandation finale du script est de naviguer en ligne avec prudence, en étant conscient que laisser des traces est facile mais les effacer complètement est presque impossible. Il invite à réfléchir avant de publier quoi que ce soit sur Internet et à regarder une vidéo sur la façon de disparaître d'Internet si nécessaire.

Outlines

هذا القسم متوفر فقط للمشتركين. يرجى الترقية للوصول إلى هذه الميزة.

قم بالترقية الآنMindmap

هذا القسم متوفر فقط للمشتركين. يرجى الترقية للوصول إلى هذه الميزة.

قم بالترقية الآنKeywords

هذا القسم متوفر فقط للمشتركين. يرجى الترقية للوصول إلى هذه الميزة.

قم بالترقية الآنHighlights

هذا القسم متوفر فقط للمشتركين. يرجى الترقية للوصول إلى هذه الميزة.

قم بالترقية الآنTranscripts

هذا القسم متوفر فقط للمشتركين. يرجى الترقية للوصول إلى هذه الميزة.

قم بالترقية الآنتصفح المزيد من مقاطع الفيديو ذات الصلة

Comment retrouver n'importe qui sur Internet ?

This AI Marketing Funnel Prints $150k MRR (Real Case Study)

Votre CERVEAU sous ces 9 DROGUES complètement FOLLES 🧠

Qu'est-ce qu'un renseignement personnel?

Ep07 La désinformation - (pourquoi autant de trucs faux sur Internet)

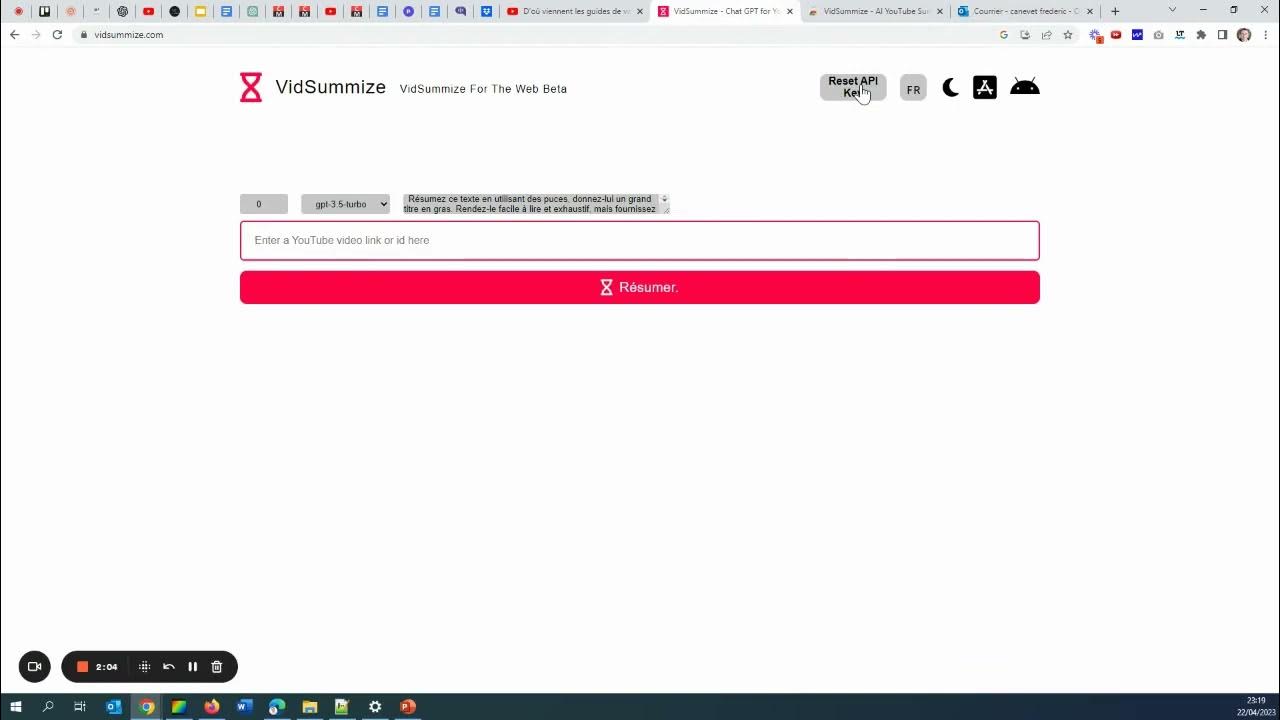

Comment résumer une vidéo Youtube grâce à l'IA ? Le tuto avec VidSummize.com

5.0 / 5 (0 votes)