¿SEGMENTACIÓN de redes? Firewalls, Routers, VLANs, NGFW, ACL, IPS, IDS y más! Aprende CIBERSEGURIDAD

Summary

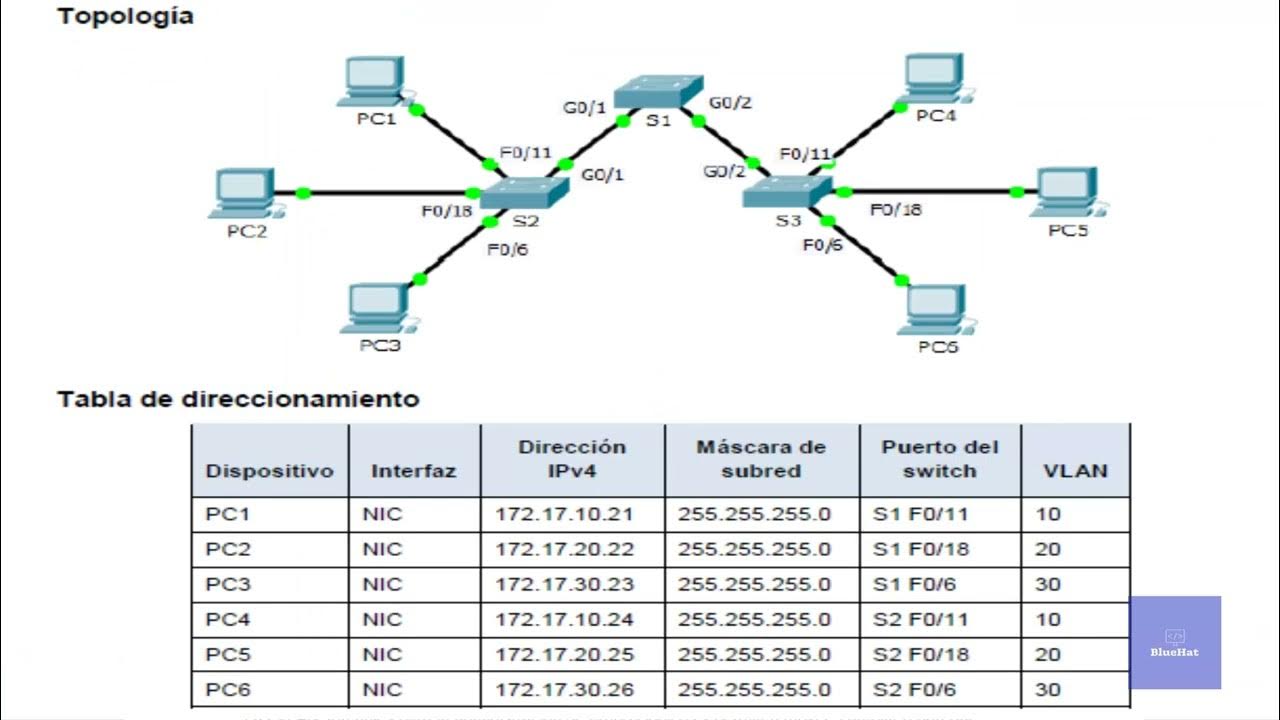

TLDREn este video se explora cómo las VLANs pueden mejorar la seguridad de una red mediante la segmentación. Se explica cómo la segmentación, ya sea física o lógica, permite proteger la red de amenazas cibernéticas al controlar el tráfico entre diferentes segmentos de la red. Además, se aborda el uso de firewalls y routers, destacando cómo los firewalls de nueva generación (NGFW) proporcionan mayor seguridad con funciones avanzadas como la detección y prevención de intrusiones. El video enfatiza la importancia de implementar control de acceso para filtrar tráfico y mitigar riesgos, garantizando así una red más segura.

Takeaways

- 😀 Las VLANs son fundamentales para mejorar la seguridad de una red al segmentarla en subredes más pequeñas.

- 😀 La segmentación de una red permite controlar y proteger la comunicación entre redes a través de dispositivos de nivel 3 como routers y firewalls.

- 😀 La diferencia clave entre una red segmentada y una no segmentada es que la segmentación fuerza a la comunicación a pasar por un dispositivo de control, lo que aumenta la seguridad.

- 😀 Un router de nivel 3 puede segmentar redes y aplicar reglas de seguridad a través de listas de control de acceso (ACLs), limitando el tráfico entre redes.

- 😀 Las ACLs permiten especificar qué tráfico es permitido o denegado entre redes, proporcionando una capa adicional de seguridad.

- 😀 Los firewalls no solo enrutan el tráfico entre redes, sino que también aplican mecanismos de seguridad más complejos y avanzados, como la inspección del tráfico en busca de patrones sospechosos.

- 😀 Los firewalls de próxima generación (NGFW) incluyen funciones como Intrusion Detection Systems (IDS) y Intrusion Prevention Systems (IPS), lo que les permite detectar y bloquear ataques complejos que las reglas tradicionales no pueden.

- 😀 Un ejemplo de ataque que los NGFW pueden prevenir es el de denegación de servicio (DoS), donde un atacante intenta saturar un servidor enviando una gran cantidad de conexiones.

- 😀 Los ataques de DoS pueden ser detenidos por un NGFW al detectar patrones anómalos en el tráfico, incluso si esos paquetes cumplen con las reglas de firewall tradicionales.

- 😀 El análisis avanzado del tráfico realizado por los NGFW permite identificar comportamientos sospechosos, ofreciendo una protección más robusta frente a amenazas cibernéticas modernas.

Q & A

¿Qué es la segmentación de redes y por qué es importante para la ciberseguridad?

-La segmentación de redes consiste en dividir una red en subredes más pequeñas para mejorar la seguridad. Esto permite controlar el tráfico entre diferentes partes de la red, limitando las posibles amenazas y reduciendo los riesgos de ciberseguridad al impedir comunicaciones no autorizadas sin pasar por un dispositivo de nivel 3, como un router o firewall.

¿Cuál es la diferencia entre una red segmentada y una no segmentada?

-En una red segmentada, las subredes están separadas por dispositivos de nivel 3, como un router, lo que obliga a que el tráfico entre ellas pase por el dispositivo que controla el acceso y la seguridad. En una red no segmentada, todos los dispositivos forman parte de la misma red y pueden comunicarse directamente sin restricciones de seguridad.

¿Por qué un router debe ser de nivel 3 para realizar la segmentación?

-Un router de nivel 3 es necesario para realizar la segmentación porque puede enrutar el tráfico entre diferentes redes, es decir, puede manejar el tráfico entre distintas subredes con diferentes direcciones IP. Un switch de nivel 2, por otro lado, solo puede manejar tráfico dentro de la misma red sin aplicar segmentación.

¿Qué es una Access Control List (ACL) y cómo mejora la seguridad en una red segmentada?

-Una ACL es una lista de reglas que se configura en un router para controlar el tráfico entre diferentes redes. Permite especificar qué tráfico está permitido y qué tráfico debe ser bloqueado. Esta capacidad de inspeccionar y filtrar el tráfico permite mejorar la seguridad, bloqueando comunicaciones no autorizadas y limitando el acceso entre redes.

¿Cómo se utiliza una ACL para bloquear tráfico no deseado entre redes?

-Cuando un paquete de datos llega al router, este consulta su ACL para determinar si debe permitir o bloquear el tráfico. Si el tráfico coincide con una regla que lo permita, se reenviará al destino. Si no coincide con ninguna regla permitida, se bloqueará, impidiendo que el tráfico no deseado llegue a su destino.

¿Cuál es la diferencia entre un router y un firewall en términos de seguridad?

-Un router maneja el enrutamiento de tráfico entre diferentes redes y puede aplicar reglas de control básicas, como las ACLs. Sin embargo, un firewall no solo enruta el tráfico, sino que también proporciona funciones avanzadas de seguridad, como el filtrado más detallado de tráfico, protección contra ataques, y la detección de intrusiones a través de mecanismos como el IDS (Sistema de Detección de Intrusiones) y el IPS (Sistema de Prevención de Intrusiones).

¿Qué son los Next Generation Firewalls (NGFW) y cómo mejoran la protección frente a ciberamenazas?

-Los NGFW son firewalls avanzados que no solo filtran tráfico según reglas tradicionales, sino que también analizan el comportamiento del tráfico en busca de patrones sospechosos que puedan indicar un ataque, como intentos de intrusión o de denegación de servicio. Estos firewalls pueden detectar y bloquear amenazas más sofisticadas que los firewalls tradicionales no podrían.

¿Cómo un firewall puede detectar y bloquear un ataque de denegación de servicio (DoS)?

-Un firewall con capacidades de IPS puede detectar patrones de tráfico sospechosos, como un número elevado de conexiones en un corto período, lo que podría indicar un ataque de denegación de servicio. Cuando se detecta este patrón, el firewall puede bloquear el tráfico que proviene del atacante, evitando que el servidor sea sobrecargado y quede fuera de servicio.

¿Qué beneficios aporta la segmentación de redes utilizando VLANs?

-Utilizar VLANs para segmentar redes permite una separación lógica del tráfico, mejorando el control y la seguridad. Al segmentar la red en diferentes VLANs, se puede controlar qué dispositivos pueden comunicarse entre sí, y esto puede ser gestionado a través de routers y firewalls para aplicar políticas de seguridad adecuadas a cada segmento de red.

¿Por qué no se puede confiar solo en reglas de firewall para proteger una red moderna?

-Las reglas de firewall tradicionales, aunque útiles, son limitadas ya que solo pueden permitir o bloquear tráfico basado en la dirección IP, puerto o protocolo. Con los ataques cibernéticos cada vez más complejos, como los ataques de denegación de servicio o los que utilizan técnicas de evasión, los firewalls tradicionales no son suficientes. Los NGFW añaden una capa adicional de seguridad al analizar el comportamiento y detectar patrones sospechosos, lo que permite una protección más robusta.

Outlines

This section is available to paid users only. Please upgrade to access this part.

Upgrade NowMindmap

This section is available to paid users only. Please upgrade to access this part.

Upgrade NowKeywords

This section is available to paid users only. Please upgrade to access this part.

Upgrade NowHighlights

This section is available to paid users only. Please upgrade to access this part.

Upgrade NowTranscripts

This section is available to paid users only. Please upgrade to access this part.

Upgrade NowBrowse More Related Video

Diferencias entre VLANs y SUBREDES [Curso de redes] Explicación sencilla y básica | Alberto López

Qué son las VLAN, para qué sirven y cómo funcionan. Curso de redes desde 0 | Cap 20 |

Packet Tracer Configuracion de redes VLAN 2

Configure a Basic WLAN on the WLC

🔍 ¿Qué son las VLANs? | Explicación Completa y Ejemplos Prácticos

Configuración de VLAN

5.0 / 5 (0 votes)